Synology NAS biztonsága

A NAS biztonsága sok tényezőtől függ. Fel kell mérni, hogy milyen pontokon lehet sebezhető a kialakított rendszer és milyen gyenge pontokkal rendelkezik.

Milyen főbb fenyegetettségek ellen szükséges védekezni?

- Adatvesztés

- Rosszindulatú támadás

- Fizikai hozzáférés

Az alábbi cikkben megpróbálom összeszedni a teljesség igénye nélkül a legfontosabb lépéseket, amivel növelheted a rendszer működésének biztonságát.

A cikk az otthoni felhasználású Synology NAS biztonsági aspektusait járja körbe.

Tartalomjegyzék

1. Synology DSM telepítése2. Storage Manager alkalmazás

3. Control Panel

3.1. Shared Folder

3.2. File Services

3.3. User & Group

3.4. External Access

3.5. Network

3.6. Security

3.7. Terminal & SNMP

3.8. Login Portal

3.9. Regional Options

3.10. Notification

3.11. Hardware & Power

3.12. Update & Restore

3.13. Application Privileges

4. Alkalmazások

4.1. Security Advisor

4.2. Snapshot Replication

4.3. Antivirus Essential és Antivirus by McAfee

4.4. Hyper Backup

4.5. Package Center

4.6. Log Center

5. Konklúzió

1. Synology DSM telepítése

![]() Ha egy új NAS‑t konfigurálsz, akkor ezen a ponton mindenképpen végig kell haladnod. Kezdjük ott, hogy belepakolsz néhány HDD‑t a NAS‑ba, majd elindítod a Synology DSM telepítését. Az első és egyik legfontosabb lépés, hogy milyen jelszót választasz az adminisztrátor fiókhoz. Erről már mindenki rengeteget hallott, úgyhogy ugorjunk is tovább. Ha mégis érdekel a véleményem, akkor ebben a cikkben elolvashatod, hogy miként készíthetsz egy erős jelszót.

Ha egy új NAS‑t konfigurálsz, akkor ezen a ponton mindenképpen végig kell haladnod. Kezdjük ott, hogy belepakolsz néhány HDD‑t a NAS‑ba, majd elindítod a Synology DSM telepítését. Az első és egyik legfontosabb lépés, hogy milyen jelszót választasz az adminisztrátor fiókhoz. Erről már mindenki rengeteget hallott, úgyhogy ugorjunk is tovább. Ha mégis érdekel a véleményem, akkor ebben a cikkben elolvashatod, hogy miként készíthetsz egy erős jelszót.

A következő lépésben beállíthatod, hogy miként frissítse magát a rendszer. Érdemes legalább a fontos frissítéseket automatikusan telepíttetni, ha nem akarsz ezzel a jövőben rendszeresen foglalkozni, de biztonságban akarod tudni az adataidat.

A telepítés közben lehetőség van QuickConnect ID‑t beállítani. Ezzel a funkcióval sok jó szolgáltatást kapsz a Synology‑tól, beleértve biztonsági funkciókat is. Például a rendszered beállításairól automatikus biztonsági mentést tudsz végezni a Synology fiókodba, a NAS fontos állapotváltozásairól email‑ben egyszerűen értesítést kaphatsz stb.

2. Storage Manager alkalmazás

![]() Ahhoz, hogy elkezdhesd használni a NAS‑t, először létre kell hoznod a Storage Manager‑ben egy Storage pool‑t. Az adatvédelem miatt érdemes olyan RAID típust választani, ami tolerálja, ha egy vagy több háttértár meghibásodik és használhatatlan lesz. Ez egy nagyon mély téma, rengeteget lehetne róla írni, de röviden annyit ajánlanék, hogy használj SHR típust (Synology Hybrid RAID).

Ahhoz, hogy elkezdhesd használni a NAS‑t, először létre kell hoznod a Storage Manager‑ben egy Storage pool‑t. Az adatvédelem miatt érdemes olyan RAID típust választani, ami tolerálja, ha egy vagy több háttértár meghibásodik és használhatatlan lesz. Ez egy nagyon mély téma, rengeteget lehetne róla írni, de röviden annyit ajánlanék, hogy használj SHR típust (Synology Hybrid RAID).

Ez után jön majd a Volume (kötet) létrehozása. Néhány szót ez is megér, mivel alapjaiban befolyásolja a rendszer későbbi működését és funkcionalitását. Általános célra ajánlott a Btrfs fájlrendszer használata, számos előnnyel bír az ext4‑hez képest.

A következő biztonság‑kritikus beállítás a varázslóban a kötet titkosítása. Ennek a témának szintén több vetülete van. Érdemes‑e bekapcsolni a titkosítást a teljes kötetre vagy inkább a későbbiekben lenne jobb csak bizonyos megosztott mappákra? Ez véleményem szerint az adott rendszer kiépítésétől és céljától függ.

Ha a létrehozott köteten csak védett, bizalmas adatokat fogsz tárolni, akkor jó választás a teljes kötet titkosítása. Azonban ha nagy mennyiségű nem szenzitív adatot is tárolsz rajta, akkor megfontolandó, hogy csak bizonyos megosztott mappákat titkosítasz a későbbi lépésekben. Szem előtt kell tartani, hogy a titkosítás minden esetben munkával jár, ami kihat a rendszer teljesítményére. A teljes kötet titkosítása esetén a mappa-szintűvel szemben magasabb írási sebesség érhető el a Synology mérései szerint.

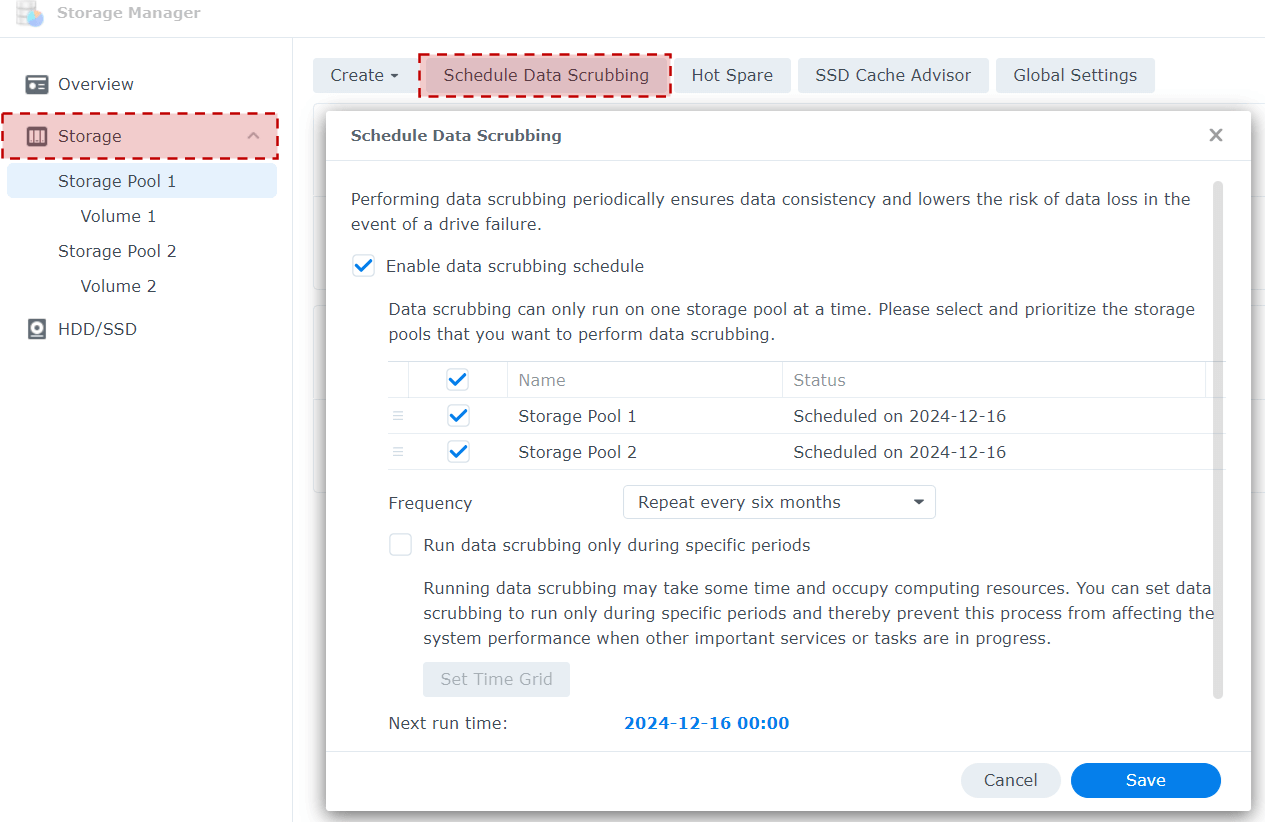

A Storage menüpont alatt találod a Data Scrubbing beállítást, aminek a célja, hogy egy adott Storage Pool‑on található összes adatot ellenőriz a rendszer és inkozisztens állományt keres rajta. Amennyiben hibát talál, akkor azt automatikusan javítja. Érdemes beállítani a rendszeres futtatását a magasabb adatbiztonság elérése érdekében. Vedd figyelembe, hogy ez csak Brtfs fájlrendszer vagy SHR (legalább 2 háttértár), RAID 5, RAID 6 vagy RAID F1 esetén futtatható. További előkövetelmény a használatához, hogy a megosztott mappák beállításaiban az 'Enable data checksum for advanced data integrity' opció engedélyezve legyen.

Data Scrubbing beállítása

Szintén a Storage menüpont alatt tudsz Hot Spare háttértárat beállítani. Ez akkor lesz hasznos, ha az egyik tároló meghibásodik. Ha egy háttértárat hot spare‑ként társíthatsz egy pool‑hoz, akkor az aktívan, folyamatosan nem lesz használatban. Csak abban az esetben kezd el dolgozni, ha valamelyik tároló meghibásodik. Ekkor azonnal a helyére lép és átveszi a szerepét a beavatkozásod nélkül.

Ajánlott beállítani a köteteken riasztást arra az esetre, ha már kevés szabad hely van rajtuk. Nem szerencsés, ha egy ilyen banális problémát csak akkor veszel észre, amikor már elfogyott a tárhely. Ezt a Storage → Volume név → Jobb oldalon három pötty → Settings → Low Capacity Notification menüpont alatt tudod konfigurálni.

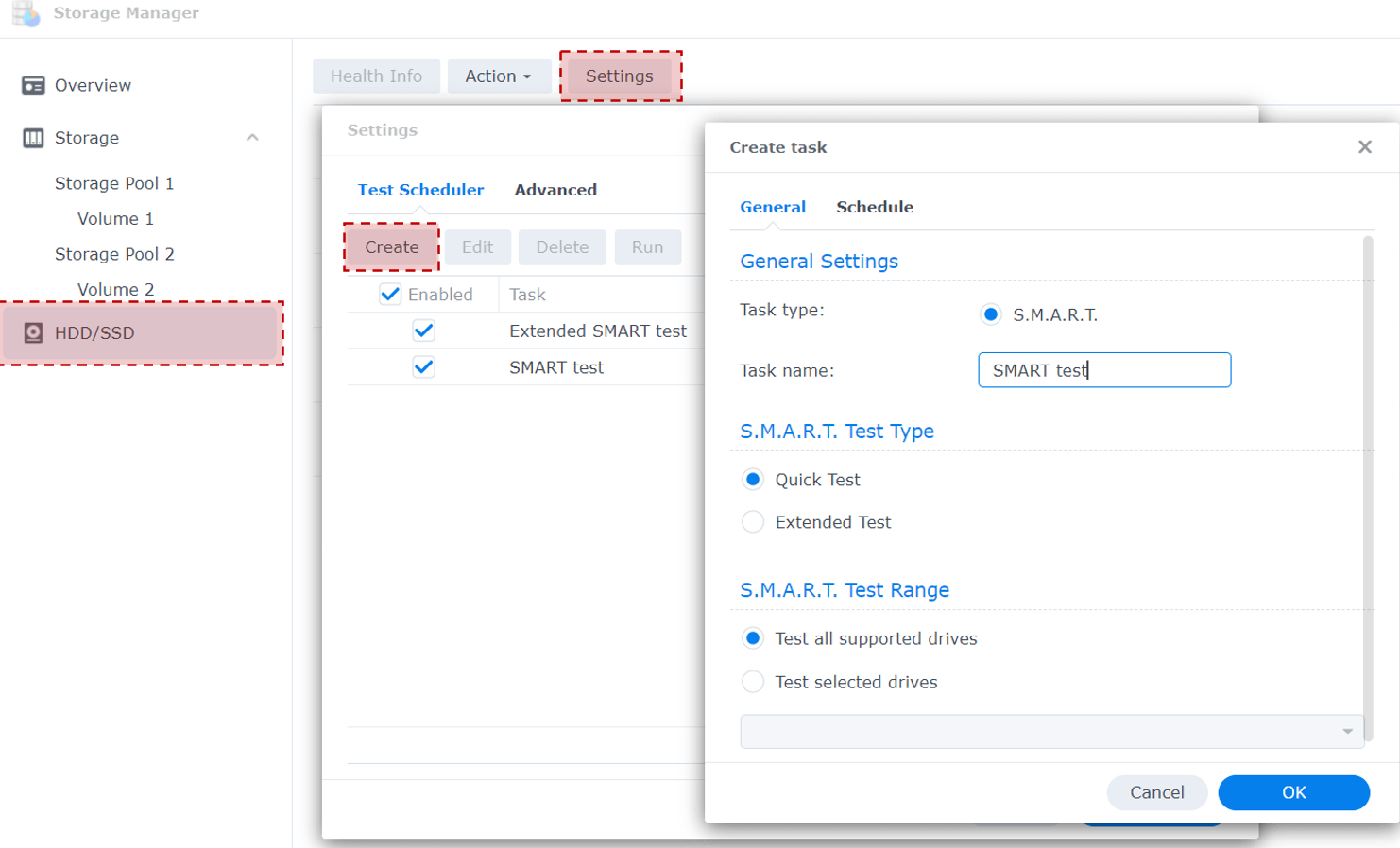

A következő hasznos háttértár monitorozó funkció a S.M.A.R.T., ami a merevlemezek állapotát ellenőrzi/teszteli. Olyan alapvető működési adatokat lehet kiolvasni vele a háttértárról, hogy hány órán keresztül volt bekapcsolva, hányszor állt le váratlanul vagy éppen, hogy hány hibás szektort tartalmaz. Ezt a HDD/SSD menüpont alatt éred el a Settings‑re kattintva. A Test Scheduler fülön tudsz ütemezett feladatot beállítani, hogy a DSM rendszeresen SMART tesztet futtasson és értesítsen hiba esetén.

SMART teszt beállítása

Az Advanced fülön beállítható pl. az imént említett hibás szektor miatti riasztás.

Még egy hasznos funkciót érdemes kiemelni a Storage Manager‑ben. Ha egy merevlemezt a továbbiakban nem akarsz használni, mert például el akarod adni, akkor a Synology NAS segítségével biztonságosan, visszaállíthatatlanul törölheted róla az összes rajta tárolt adatot. Ehhez a HDD/SSD menüben válaszd ki az eszközt, majd kattints az Action → Secure Erase menüpontra.

3. Control Panel

Na ez egy nagy témakör. Itt kezdődik a rendszer finomhangolása és számtalan biztonságkritikus konfiguráció beállítása, úgyhogy ezt több alpontban mutatom be.

A beállításokkal kapcsolatban egy ökölszabály, hogy az összes olyan szolgáltatásokat, amikre nincs szükséged, azokat mindig tiltsd le.

Például ha nincs szükséged SSH‑ra és FTP‑re, akkor ezeket kapcsold ki. Ezzel a hozzáállással felesleges biztonsági résektől mentesítheted az eszközt.

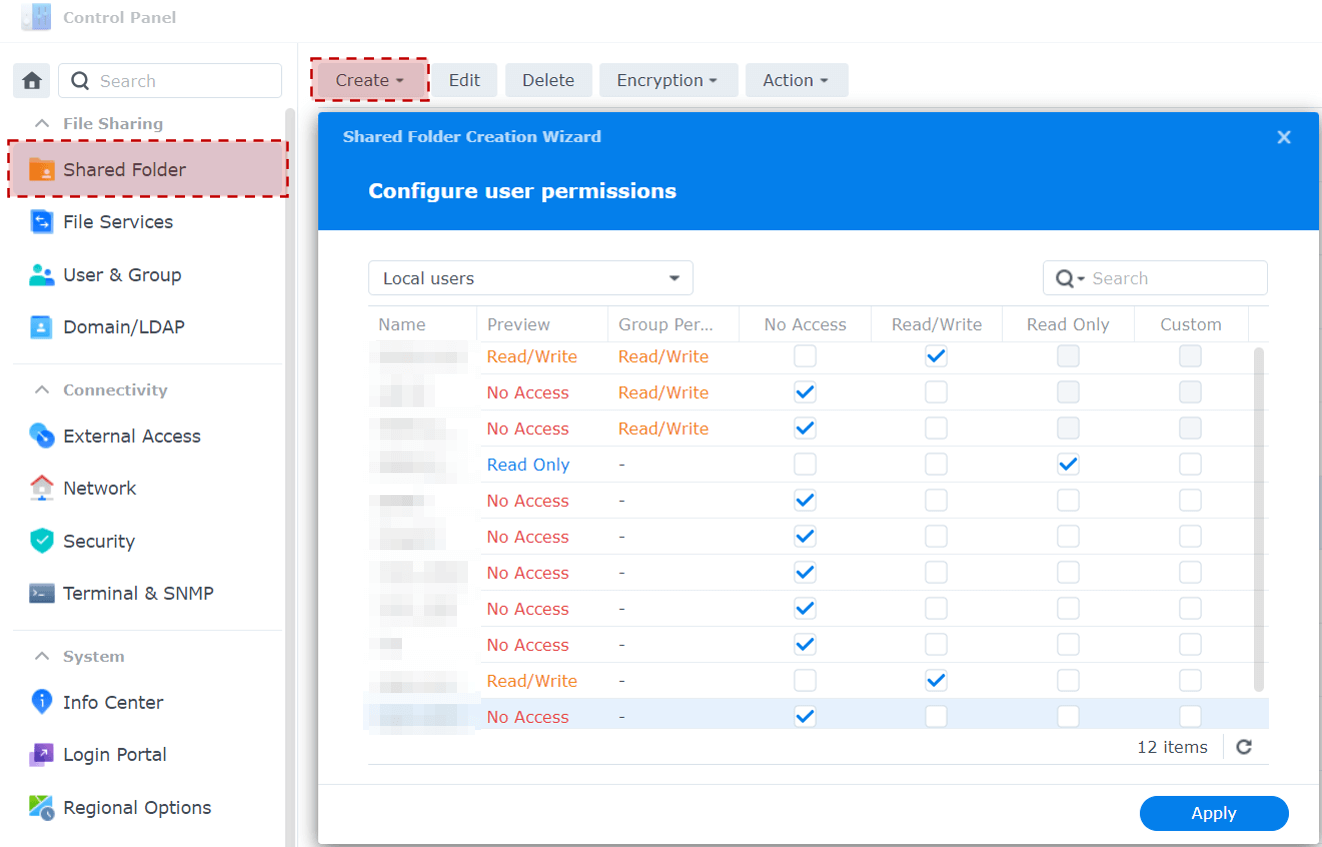

3.1. Shared Folder

![]() Ebben a menüben tudsz (megosztott) mappákat létrehozni. Erre mindenképpen szükséged lesz, hogy valahova el tudd menteni az adataidat. A Create → Create Shared Folder elindításával indul a varázsló, ahol a kezdőlapon a következő beállításokra érdemes figyelni, konfigurálni:

Ebben a menüben tudsz (megosztott) mappákat létrehozni. Erre mindenképpen szükséged lesz, hogy valahova el tudd menteni az adataidat. A Create → Create Shared Folder elindításával indul a varázsló, ahol a kezdőlapon a következő beállításokra érdemes figyelni, konfigurálni:

- Hide this shared folder in "My Network Places" - Ennek az aktiválásával ha rendelkezel jogosultsággal egy megosztott mappához, az akkor sem fog megjelenni a hálózatot böngészve, de direktben meghívva el fogod érni. Ez amolyan "rejtett" megosztás, de nem nyújt komoly védelmet.

- Hide sub‑folders and files from users without permissions - Ha egy felhasználó hozzáféréssel rendelkezik az adott megosztott mappához, de nincs olvasási joga pl. egy benne lévő mappához, akkor azt nem fogja látni.

- Enable Recycle Bin - Érdemes lehet használni olyan mappák esetében, ahol fontos, hogy egy törölt adatot könnyen visszaállíthass. A törölt fájlokat a #recycle mappában fogod elérni.

- Restrict access to administrators only - Hasznos beállítás, ha azt akarod, hogy csak az adminisztrátor fiókkal legyenek elérhetőek a törölt adatok, egy normál user ne férhessen ezekhez hozzá.

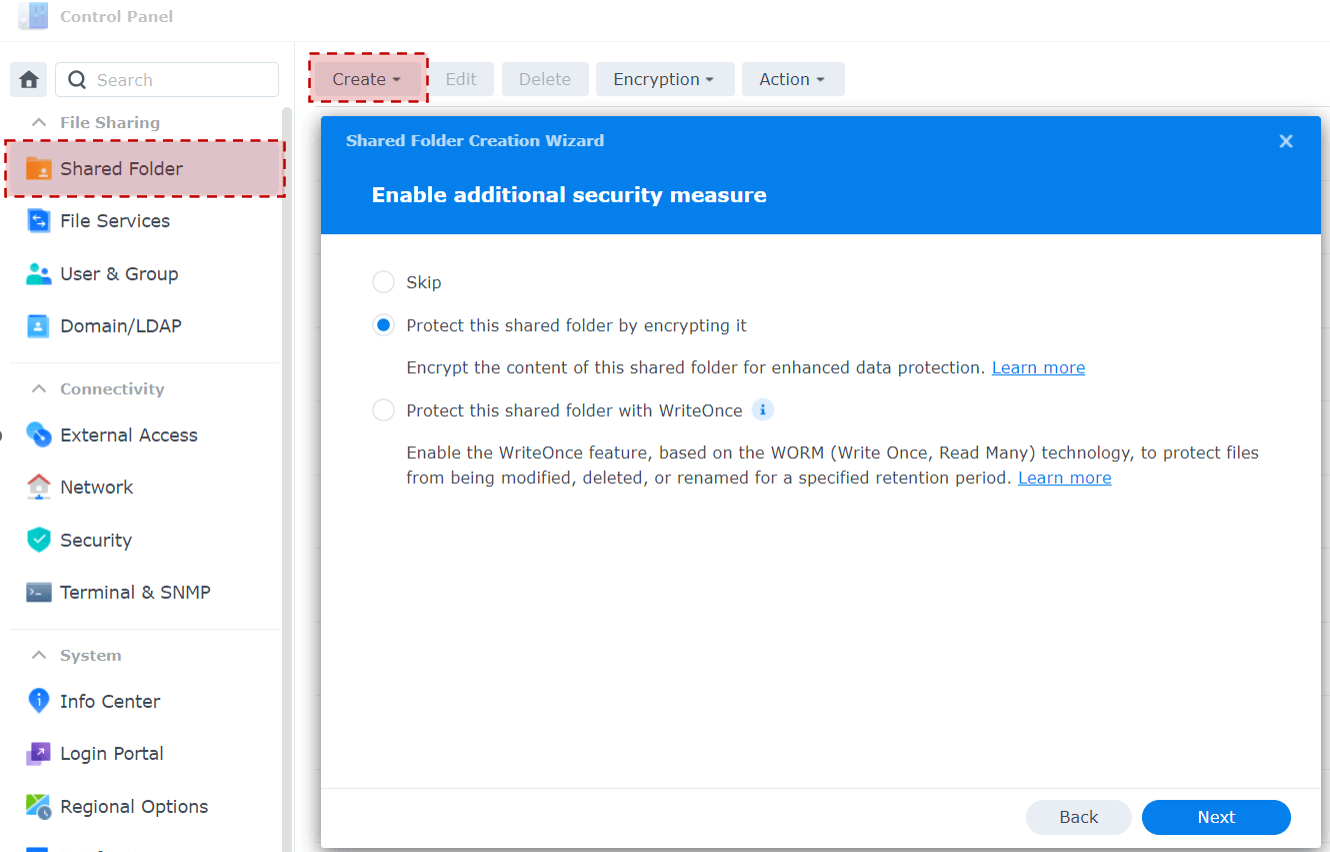

A következő oldalon beállítható a mappa AES 256‑bites titkosítása a 'Protect this shared folder by encrypting it' engedélyezésével. Ismét megjegyezném, hogy a titkosítás csökkenti a rendszer teljesítményét. Tehát olyan mappát, amiben nem tárolsz bizalmas adatokat, azt nem feltétlenül érdemes titkosítani. A következő lépésben egy jelszót kell hozzá megadnod. Itt is lényeges a komplex jelszó használata.

Megosztott mappa titkosítása

Az 'Add encryption key to Key Manager' beállításával a mappa titkosításának feloldókulcsa a Key Manager‑be kerül mentésre. Ez hasznos lehet, ha a későbbiekben automatikusan akarod feloldatni/felcsatolni a Synology DSM indulásakor a mappát. Ellenkező esetben a feloldó kulcsot a rendszer nem tárolja és a rendszerindítás után neked kell manuálisan feloldanod a titkosítást rajta. Erről részletesebben a következő bekezdésben olvashatsz.

A következő lapon az 'Enable data checksum for advanced data integrity' engedélyezésével aktiválhatsz CRC32 ellenőrzőösszeg‑számítást a mappában tárolt adatokról. Ennek lényege, hogy a benne lévő fájlokról lenyomatot készít a rendszer. Ha egy fájl megsérül, akkor a CRC32 újbóli kalkulálásából ezt észleli a DSM és javíthatja. Ez csak Btrfs fájlrendszerrel érhető el (lásd 2. Storage Manager).

A mappa elkészítése után automatikusan letöltésre kerül a számítógépedre egy KEY kiterjesztésű fájl. Ezzel a titkosított mappa titkosítása feloldható a korábban beállított jelszó ismerete nélkül is. Nagyon fontos ennek a fájlnak a biztonságos helyen való tárolása, különben az AES256‑os titkosítás nem sokat ér.

Miután létrejött a mappa, felugrik egy ablak, amiben konfigurálhatod a mappához való hozzáférést különböző felhasználóknak vagy csoportoknak. Ezekről a 3.3 User & Group alpontban ejtek néhány szót. Érdemes a legkisebb jogosultság elvét (principle of least privilege) használni, azaz hogy minden felhasználó csak a szükséges és elégséges jogosultsággal rendelkezzen.

Olyan szintű hozzáférést kell adni, amennyi a feladatai ellátásához feltétlenül szükséges, azaz feleslegesen ne adj írási jogosultságot egy usernek, ha neki elég az olvasási jog.

Megosztott mappa hozzáférési beállítása

Az Encryption → Key Manager megnyitásával éred el a menüt, ahol a megosztott mappák feloldását tudod kezelni. A Configure menübe lépve tudod meghatározni, hogy hol tárolja a Key Manager a létrehozott mappák feloldókulcsait. Ha a System Partition beállítást választod, akkor az összes feloldókulcsot a NAS a rendszerpartíción tárolja. A második lehetőség - amit a Synology is előnyben részesít -, hogy egy USB‑s meghajtón tárold a feloldókulcsokat, azaz egy szeparált eszközön például egy pendrive‑on. Ehhez egy erős jelszó megadására van szükséged, továbbá lehetőséged van aktiválni az 'Eject device after boot' opciót, hogy az USB‑s meghajtó leválasztásra kerüljön a rendszer indulása után.

Miután ezt beállítottad szükség esetén az Add segítségével hozzáadhatsz mappákat a Key Manager‑hez, és bejelölheted az Automount jelölőnégyzetet azoknál a mappáknál, amiket szeretnéd, hogy a Key Manager automatikusan feloldjon a rendszer indítását követően.

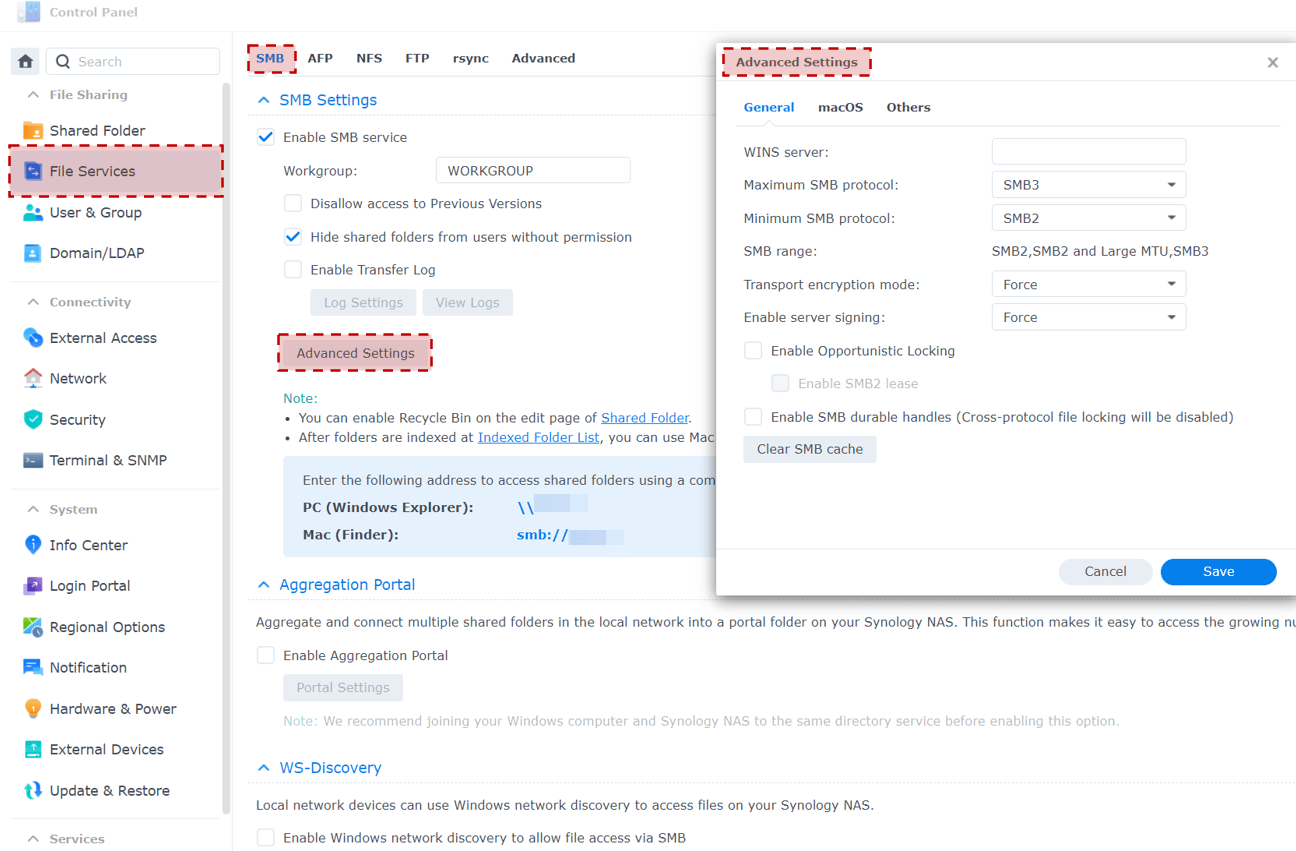

3.2. File Services

![]() Ha NAS, akkor hálózati adattárolás. Ehhez pedig elengedhetetlen a fájlok távoli elérésének a beállítása. Ahogy a korábbi bekezdésekben sem, itt sem fogok mindent részletezni, csupán egy‑két szolgáltatást mutatok be.

Ha NAS, akkor hálózati adattárolás. Ehhez pedig elengedhetetlen a fájlok távoli elérésének a beállítása. Ahogy a korábbi bekezdésekben sem, itt sem fogok mindent részletezni, csupán egy‑két szolgáltatást mutatok be.

Az SMB engedélyezése eléggé kézenfekvő, ha helyi hálózaton akarsz hozzáférni az adataidhoz vagy akár VPN kapcsolaton keresztül. Ha ezt használod, akkor ajánlott aktiválni a 'Hide shared folders from users without permission' opciót, hogy a felhasználók ne láthassanak olyan megosztott mappákat, amikhez nem rendelkeznek hozzáféréssel.

Az Advanced Settings‑en belül tudod finomhangolni az SMB protokoll beállításait.

A General fülön érdemes a 'Maximum SMB protocol'‑t SMB3‑ra állítani, a 'Minimum SMB protocol' esetén pedig kerülni az SMB1‑et.

Ha a kliens és a NAS SMB3 protokollt használ a kommunikációra, akkor az adatok AES‑alapú titkosítással védettek az adatküldések során. Ezzel összefüggésben konfigurálható a 'Transport encryption mode'. A legbiztonságosabb kapcsolat akkor kényszeríthető ki, ha ez Force‑ra van állítva, mivel ebben az esetben a NAS‑on tárolt fájlokhoz mindenképpen titkosított kapcsolat felépítése szükséges. Ha egy kliens ezt a funkciót nem támogatja, akkor nem fogod tudni elérni vele a NAS SMB megosztásait.

Itt engedélyezhető még az 'Enable server signing', amivel az adatküldés közben digitálisan aláírásra kerülnek csomag szinten az adatok. Ezzel megelőzhetőek például a man‑in‑the‑middle támadások. A legszigorúbb beállítás itt is a Force, de ha a kliens eszköz ezt a biztonsági beállítást nem támogatja, akkor emiatt szintén nem fog működni az SMB kapcsolat.

A 'Transport encryption mode' és az 'Enable server signing' engedélyezése esetén a hálózati adatmozgatás lassabb lehet, mivel ez mind‑mind plusz munkát jelentenek az eszközök számára.

Az SMB főmenüjébe visszalépve letiltható a Windows network discovery‑n keresztüli elérése a megosztásnak, ha kikapcsolod az 'Enable Windows network discovery to allow file access via SMB' beállítást.

SMB beállítása

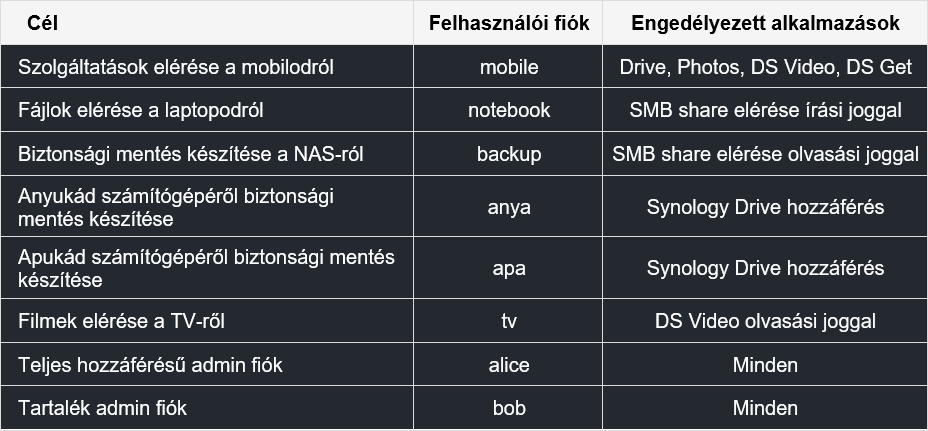

3.3. User & Group

![]() Itt tudod kezelni a felhasználói fiókokat. Új fiókot hozhatsz létre, letilthatsz, törölhetsz, cserélhetsz jelszót, kiléptetheted az összes bejelentkezett eszközről stb. Erről a menüpontról csak néhány tippet adok, nem részletezem a különböző menüpontokat.

Itt tudod kezelni a felhasználói fiókokat. Új fiókot hozhatsz létre, letilthatsz, törölhetsz, cserélhetsz jelszót, kiléptetheted az összes bejelentkezett eszközről stb. Erről a menüpontról csak néhány tippet adok, nem részletezem a különböző menüpontokat.

A felhasználói fiókok létrehozásánál érdemes a korábban említett legkisebb jogosultság elvét használni. Nem jó gyakorlat, ha egy admin fiókot használsz mindenre.

Valószínűleg más‑más hozzáférésekre van szükséged a mobiltelefonodról, a laptopodról vagy egy Raspberry Pi‑ról. Érdemes megtervezni, hogy a különböző eszközeidről milyen szolgáltatást fogsz igénybe venni és az alapján létrehozni a felhasználói fiókokat.

Lássunk egy példát.

Felhasználói fiókok

Ha hasonló koncepció mentén építed fel a felhasználói fiókokat és a hozzájuk társított jogosultságokat, akkor egy kompromittált fiók esetén csökkenthető a lehetséges károkozás. Például, ha édesapád letölt egy malware‑t a laptopjára, akkor legfeljebb az ő gépéről elérhető adatokhoz szerezhet hozzáférést egy hacker vagy egy ransomware. A többi adat és alkalmazás sértetlen marad.

További tipp, hogy érdemes lehet fenntartani egy másodlagos adminisztrátori fiókot arra az esetre, ha valamiért az alapértelmezett fiók ideiglenesen zárolásra kerül, például túl sok sikertelen bejelentkezési kísérlet miatt.

Alap, de megemlítendő, mint minden IT‑rendszer esetén: nem szabad engedélyezni az admin és a guest felhasználói fiókokat, hiszen az 'admin' felhasználó a brute‑force támadások közkedvelt szereplője.

Az Advanced oldalon részletesen tudod konfigurálni a jelszó házirendet.

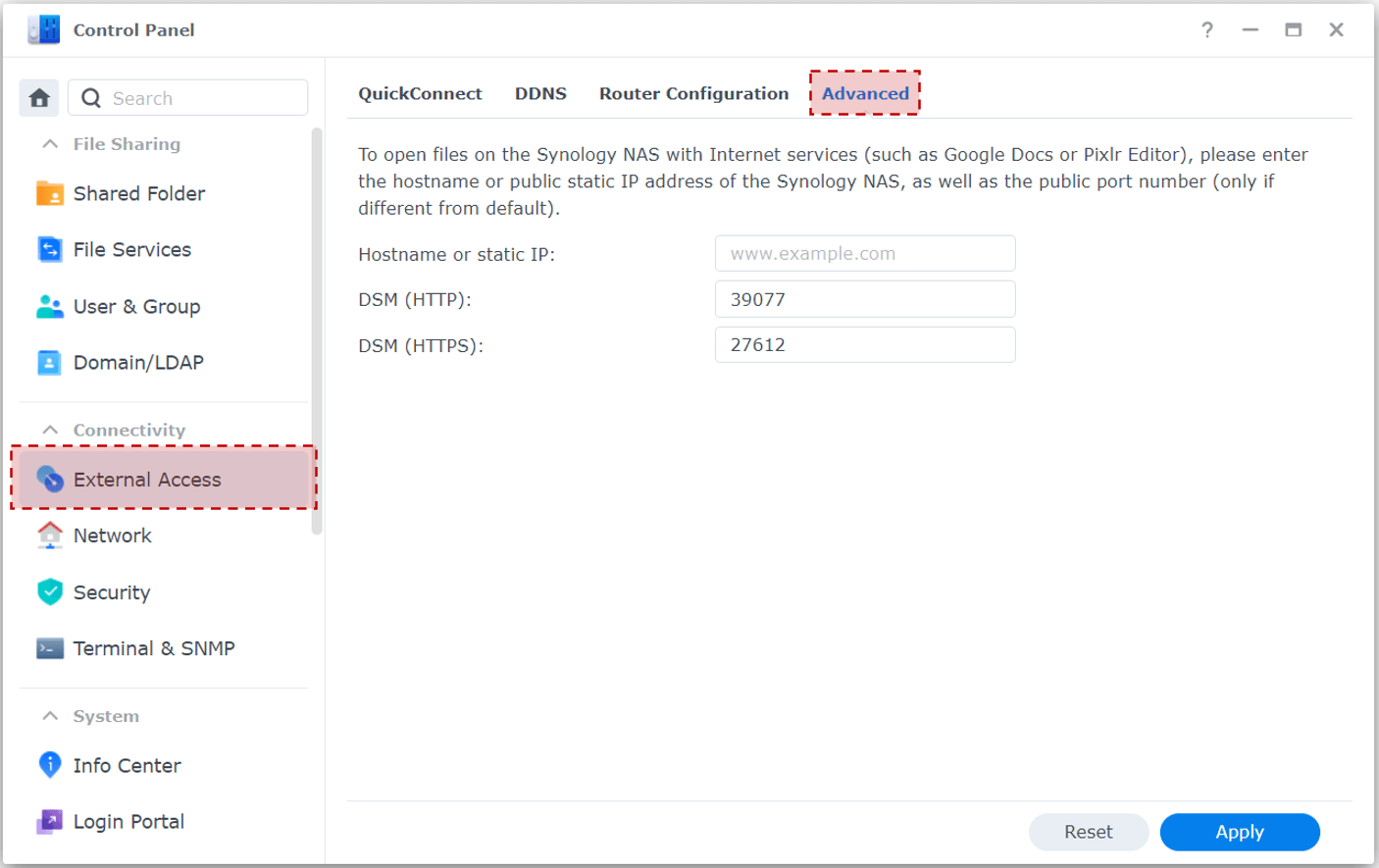

3.4. External Access

![]() A legkézenfekvőbb és legegyszerűbb lehetőség a NAS távoli eléréséhez a QuickConnect használata. Ez a Synology által fejlesztett megoldás alapvető technikai ismeretek nélkül teszi lehetővé a távelérést. Ebben a cikkben ezt nem fogom bemutatni, inkább olyan megvalósítási lehetőségekre fogok kitérni, amik nem függnek a Synologytól, csupán tisztán a NAS‑ra és a saját hálózatra támaszkodik.

A legkézenfekvőbb és legegyszerűbb lehetőség a NAS távoli eléréséhez a QuickConnect használata. Ez a Synology által fejlesztett megoldás alapvető technikai ismeretek nélkül teszi lehetővé a távelérést. Ebben a cikkben ezt nem fogom bemutatni, inkább olyan megvalósítási lehetőségekre fogok kitérni, amik nem függnek a Synologytól, csupán tisztán a NAS‑ra és a saját hálózatra támaszkodik.

Ahhoz, hogy QuickConnect nélkül elérhető legyen a NAS, szükség lesz egy fix IP‑címre az internetszolgáltatódtól vagy egy dinamikus DNS‑re. Az előbbi egy jó megoldás, de ha nem rendelkezel fix IP‑vel, akkor marad a DDNS. A DDNS menüpontban konfigurálhatsz be egy számodra megfelelőt, hogy a NAS‑t mindig elérd egy dinamikusan változó DNS névvel. Ha ez meg van, akkor a routereden kell egy portot nyitni (port forward) a NAS‑odhoz. Az internet felől használt portot (external port) tetszőlegesen ki tudod választani, ajánlott egy 10000 felettit választani. A belső port pedig az lesz, amin a NAS‑t a böngésződben is eléred. Alapértelmezetten a NAS‑t az 5001‑es porton tudod elérni HTTPS kapcsolattal, de ez szabadon változtatható (és ajánlott) az Advanced menüben. A HTTP portot nem ajánlott használni, mivel az csak titkosítatlan kommunikációt biztosít.

Alapértelmezett portok módosítása

3.5. Network

![]() A hálózati beállításokról nem írok részletesen, hiszen a NAS is csak egy eszköz a hálózatodban, aminek a megfelelő hálózati védelmét elsősorban nem itt fogod tudni biztosítani.

A hálózati beállításokról nem írok részletesen, hiszen a NAS is csak egy eszköz a hálózatodban, aminek a megfelelő hálózati védelmét elsősorban nem itt fogod tudni biztosítani.

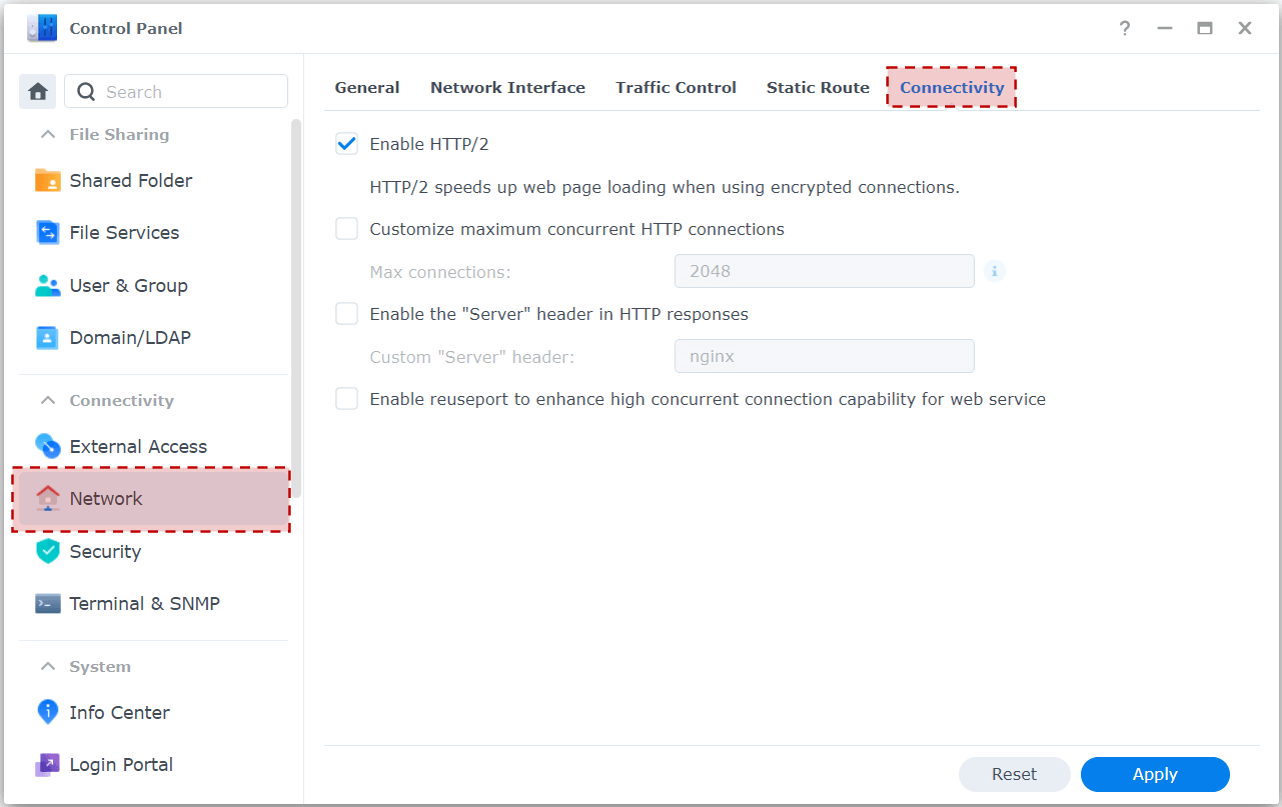

A Connectivity menüpontban két beállítást ajánlanék a figyelmedbe:

- Enable HTTP/2 - A HTTPS kapcsolatok sebességét növelheted ennek az engedélyezésével.

- Enable the "Server" header in HTTP responses - Ha ezt letiltod, akkor a HTTP Host header‑ben nem fog semmilyen adatot küldeni magáról a NAS.

Hálózati beállítások

3.6. Security

![]() Mivel a cikk a Synology NAS biztonsági beállításait járja körbe, ezért ez egy fontos pont.

Mivel a cikk a Synology NAS biztonsági beállításait járja körbe, ezért ez egy fontos pont.

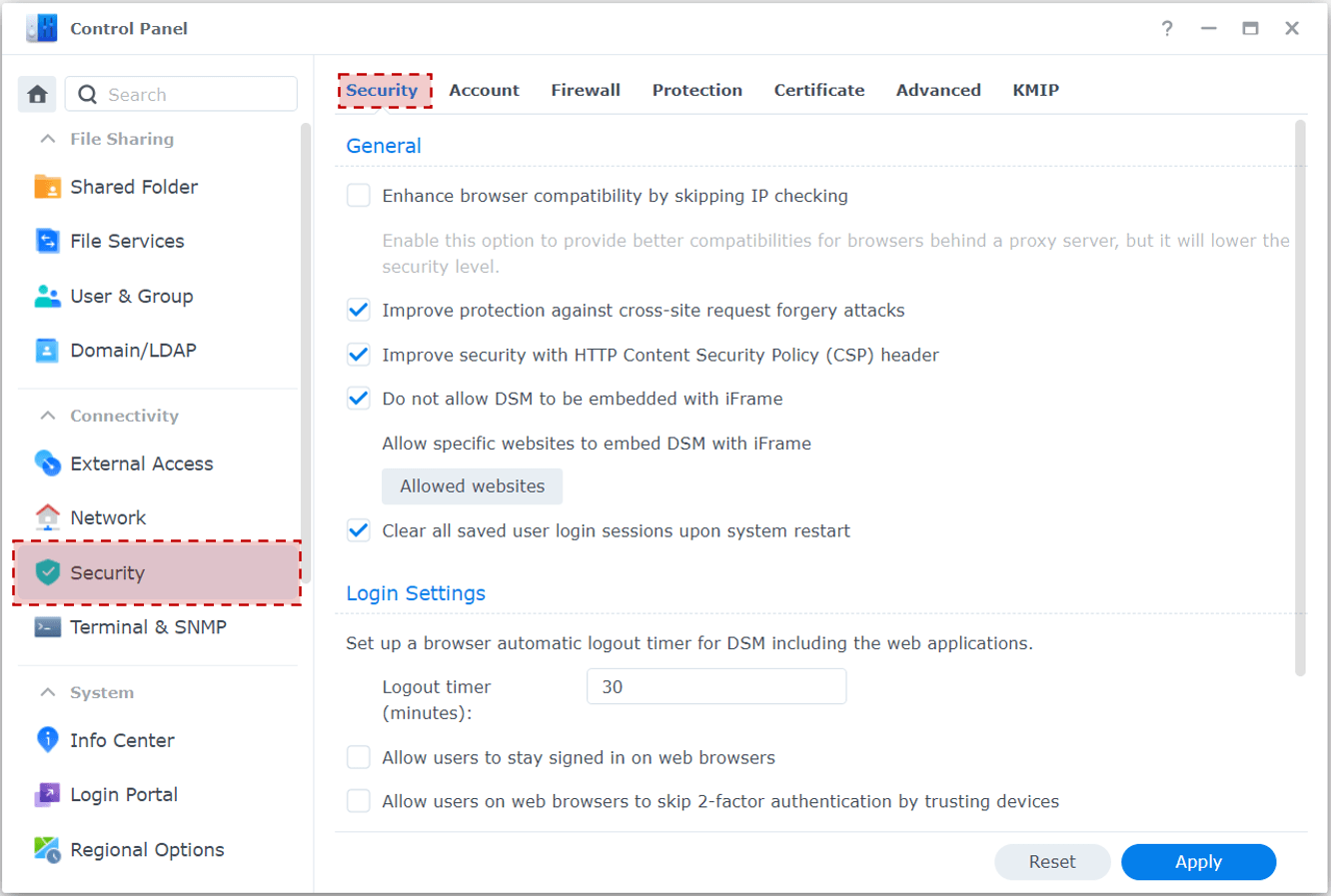

A General menüpontban sokféle védelmi funkciót lehet beállítani, daráljuk is le részletek nélkül:

- Enhance browser compatibility by skipping IP checking - Ne kapcsold be, ha nincs rá szükséged.

- Improve protection against cross‑site request forgery attacks - Engedélyezd a CSRF támadások ellen.

- Improve security with HTTP Content Security Policy (CSP) header - Engedélyezd az XSS támadások ellen.

- Do not allow DSM to be embedded with iFrame - Engedélyezd iFrame‑et használó támadások ellen.

- Clear all saved user login sessions upon system restart - Engedélyezd, hogy a bejelentkezéseid a rendszer (váraltan) újraindulása esetén törlődjenek. Ha pl. a mobilodon használsz egy Synology alkalmazást, abba nem kell újra belépned, az automatikusan elintézi az ismételt authentikálást.

- Logout timer - Érdemes beállítani egy bizonyos időtartamot, ami után a DSM kiléptet a böngészőből. Ez olyan, mint amikor egy notebook lezár egy bizonyos idő után és újra azonosítanod kell magad.

- Allow users to stay signed in on web browsers - Tiltsd le, ha nem akarod engedélyezni, hogy egy felhasználó bejelentkezve maradhasson a böngészőn keresztül.

- Allow users on web browsers to skip 2‑factor authentication by trusting devices - Ha letiltod, akkor nem lehet a megbízható eszközökön sem elkerülni a sikeres jelszavas bejelentkezést követően a kétfaktoros authentikációt. Erről a következő bekezdésben lesz szó részletesebben.

Biztonsági beállítások

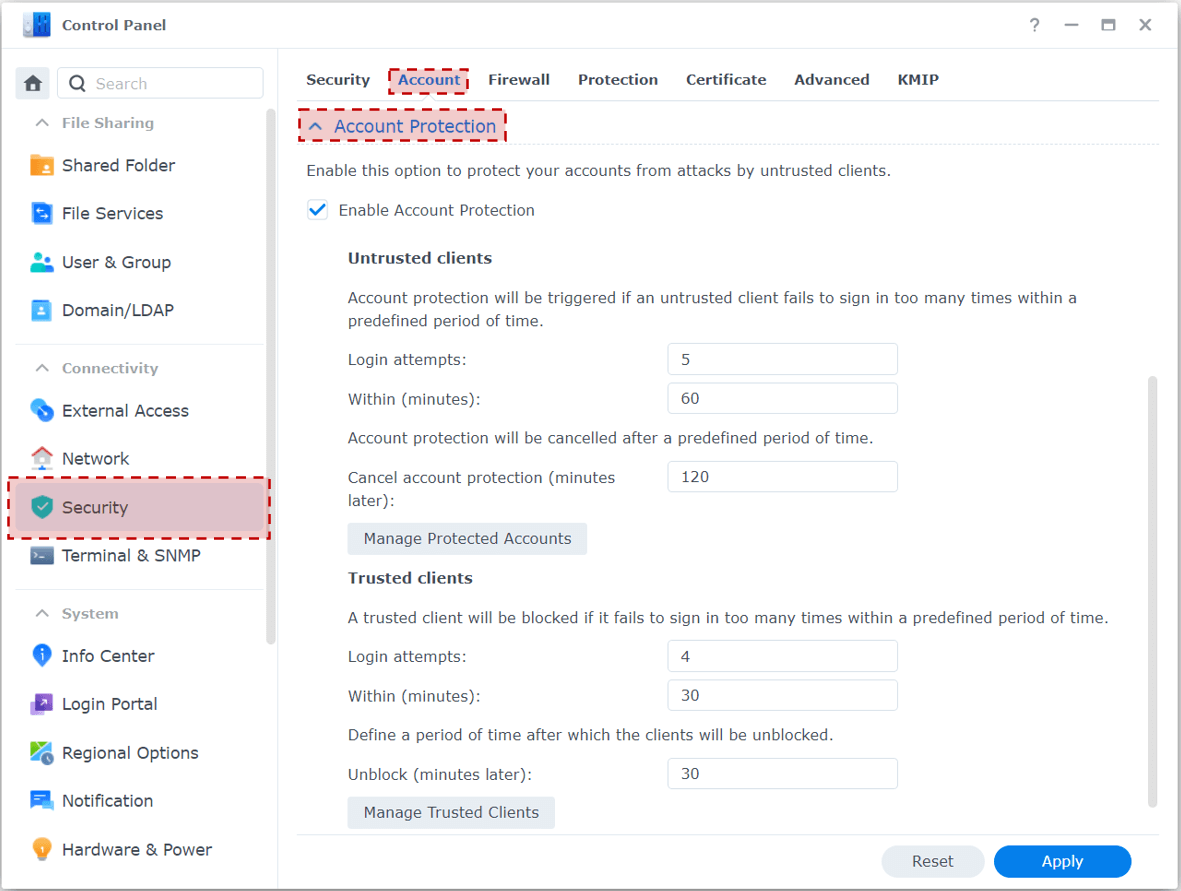

Az Account menüben kényszerítheted ki a kétfaktoros authentikációt (2‑Factor Authentication). Ennek a bekapcsolása minden felhasználói fiók számára fontos.

A jelszavak nem adnak erős biztonságot, ezért a többfaktoros azonosítás (MFA) használata minden fontos rendszer esetében alapkövetelmény.

Az adminisztrátor fiókok védelme érdekében az adaptív MFA (Adaptive Multi‑Factor Authentication) engedélyezése javasolt, mivel másodlagos hitelesítést követel meg tőlük a rendszer szokatlan bejelentkezési kísérletek esetén.

Az Account Protection egy szintén elengedhetetlen biztonsági beállítás. Ezzel konfigurálható, hogy a hibás bejelentkezési kísérletek esetén bizonyos időre a fiók felfüggesztésre kerüljön és ne lehessen vele belépni. Hasznos opció az elosztott támadások ellen. Pl. ha 5 sikertelen bejelentkezés történik 10 percen belül (akár különböző IP‑címekről), akkor blokkolható a fiók 1 órára.

Fiókok védelmi beállítása

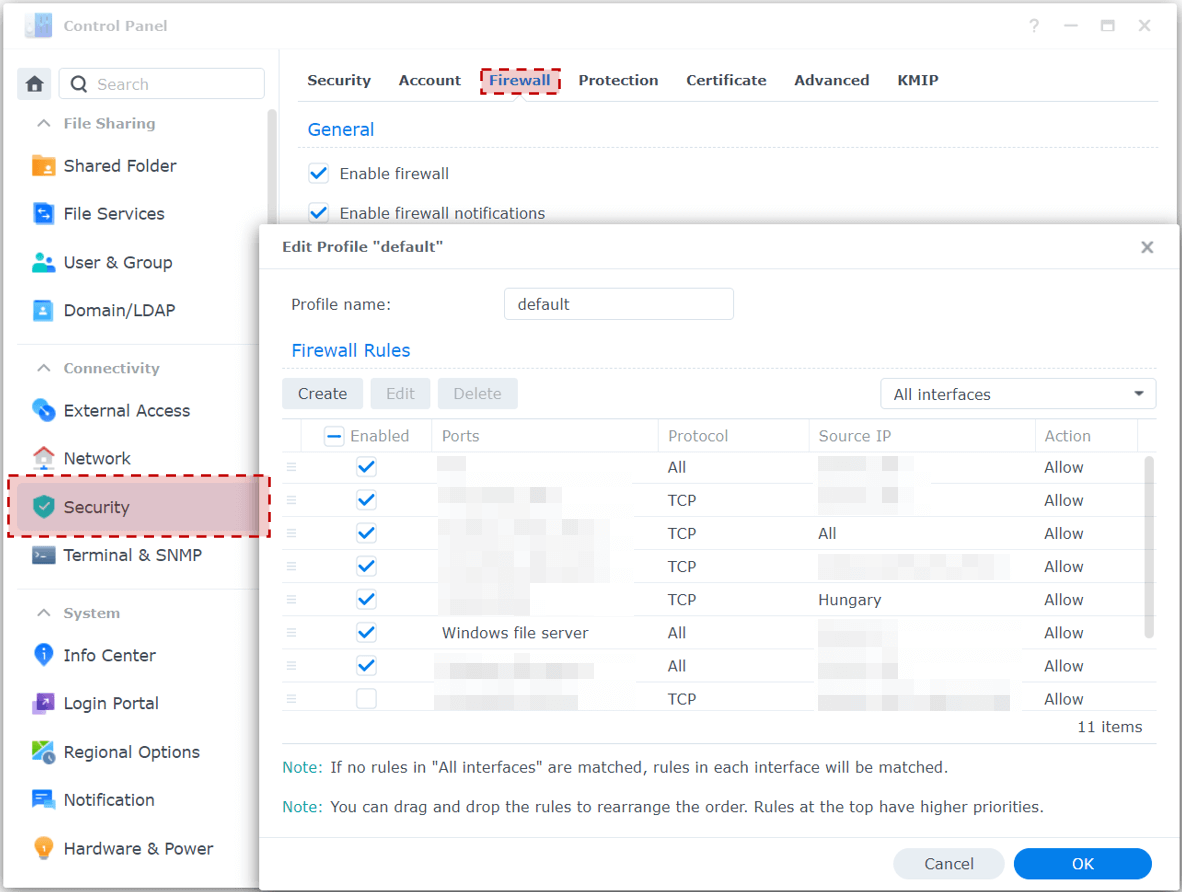

A Firewall menüben szabályozható a rendszer tűzfala. Ha ez nincs beállítva, akkor a hálózat szabályainak megfelelően bárhonnan bármilyen szolgáltatás elérhetővé válik. Érdemes minél szigorúbb tűzfal szabályokat létrehozni, hogy minimalizálni lehessen a hálózati hozzáférési kísérleteket. Például, ha SSH‑t használsz, akkor célszerű csak bizonyos helyi hálózaton lévő számítógépek számára a 22‑es portot engedélyezni. Vagy ha az internetről elérhetővé teszel egy szolgáltatást, akkor beállíthatod, hogy azt csak magyarországi IP‑címmel lehessen elérni.

Tűzfal beállítása

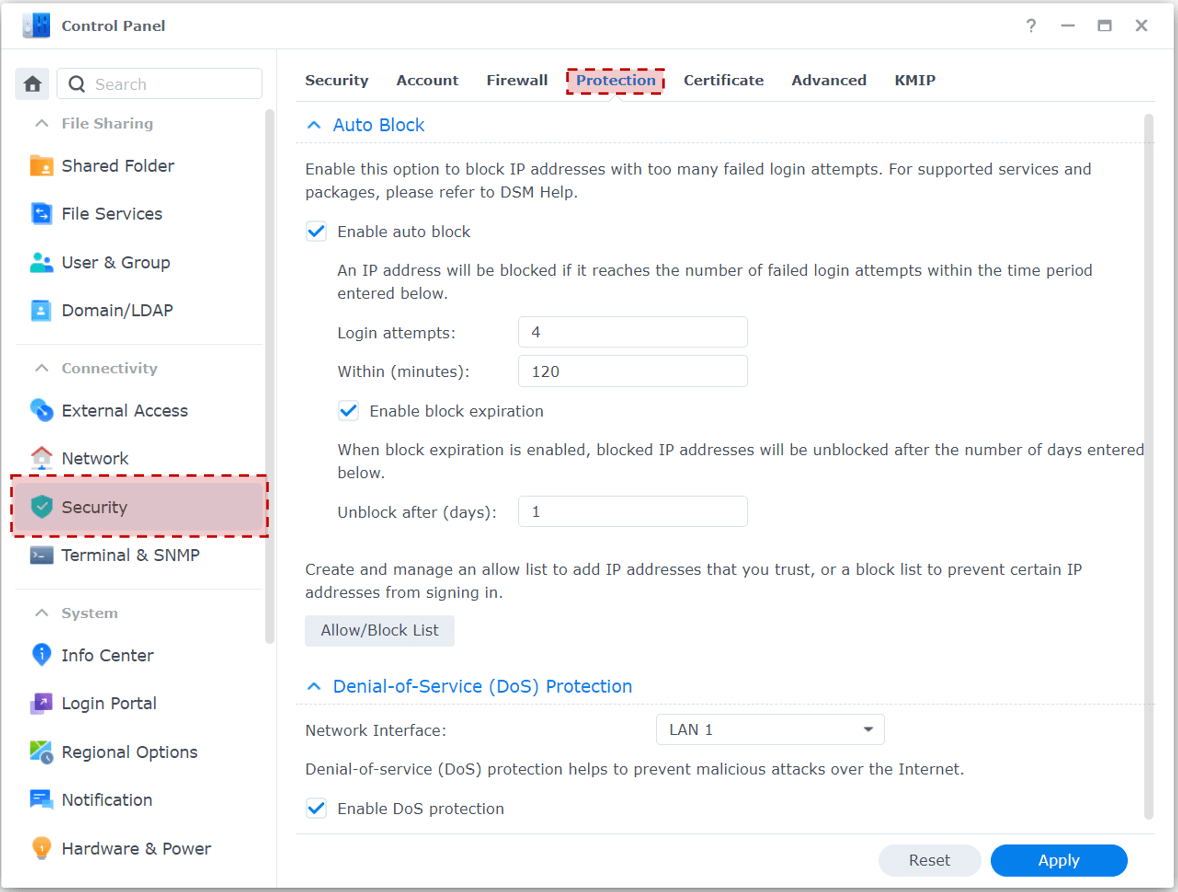

A Protection menüben két támadási forma ellen tudsz védekezni. Az Auto Block segítségével ha hibás bejelentkezések történnek egy szolgáltatásba, akkor a forrás IP blokkolásra kerül egy előre beállított időtartamra. Pl. ha valaki 15 percen belül négyszer sikertelenül próbál SSH‑n bejelentkezni, akkor blokkolható az IP‑címe 1 napra. Ez a brute‑force támadások ellen egy alapvető védekezési metódus.

A másik, szintén ajánlott védelem a DoS Protection. Ezzel a NAS ellen indított túlterheléses támadás sikeressége csökkenthető.

Blokkolási beállítások

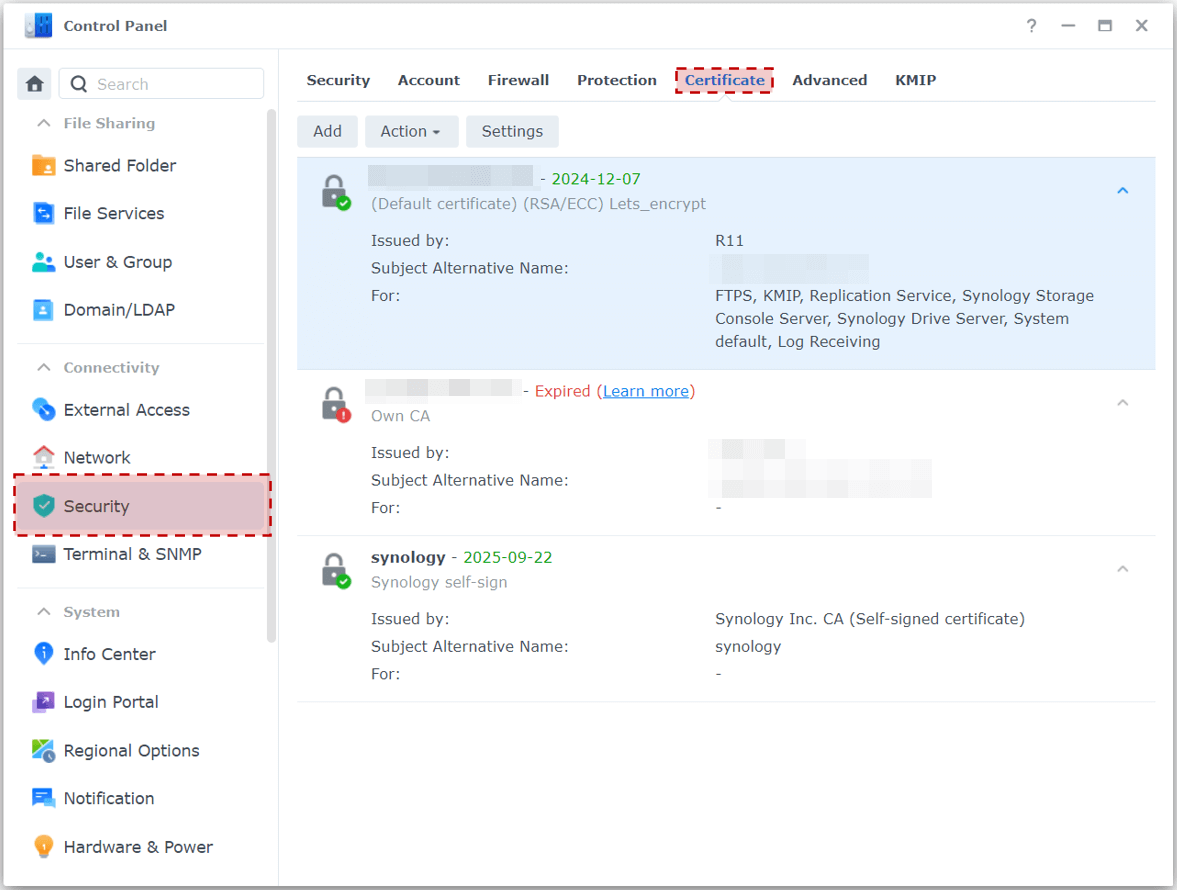

A Certificate menüpontban tudsz tanúsítványokat kezelni. A tanúsítvány a biztonságos hálózati kommunikáció sarokköve. Kiemelten fontos szerepet játszik a biztonságos távoli elérésben. Lehetőséged van önaláírt (self‑sign) tanúsítványt használni vagy egy tanúsítvány hitelesítő (CA) által kiállítottat. Mindkettőnek meg van a maga előnye és hátránya.

Ha saját tanúsítványokat használsz, akkor az aláíró tanúsítványaidat minden eszközödre telepítened kell.

A másik lehetőség, hogy egy CA állít ki neked tanúsítványt, ami minden eszközödön "alapból" megbízható lesz. Erre egy ideje beépített megoldást kínál a Synology, mivel ingyenesen igényelhető a DSM felületén saját domain- vagy akár dinamikus DNS névhez a Let's Encrypt által aláírt ingyenes tanúsítvány. Ennek egy hátulütője van, hogy a 80‑as HTTP portot ki kell nyitni az internetről, hogy a Let's Encrypt validálhassa a megadott domain nevet. Ezek a tanúsítványok 90 napig érvényesek, a lejáratuk előtt a NAS automatikusan meg tudja újítani a tanúsítványt, mielőtt lejárna.

Tanúsítványok beállítása

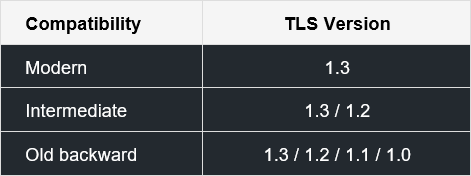

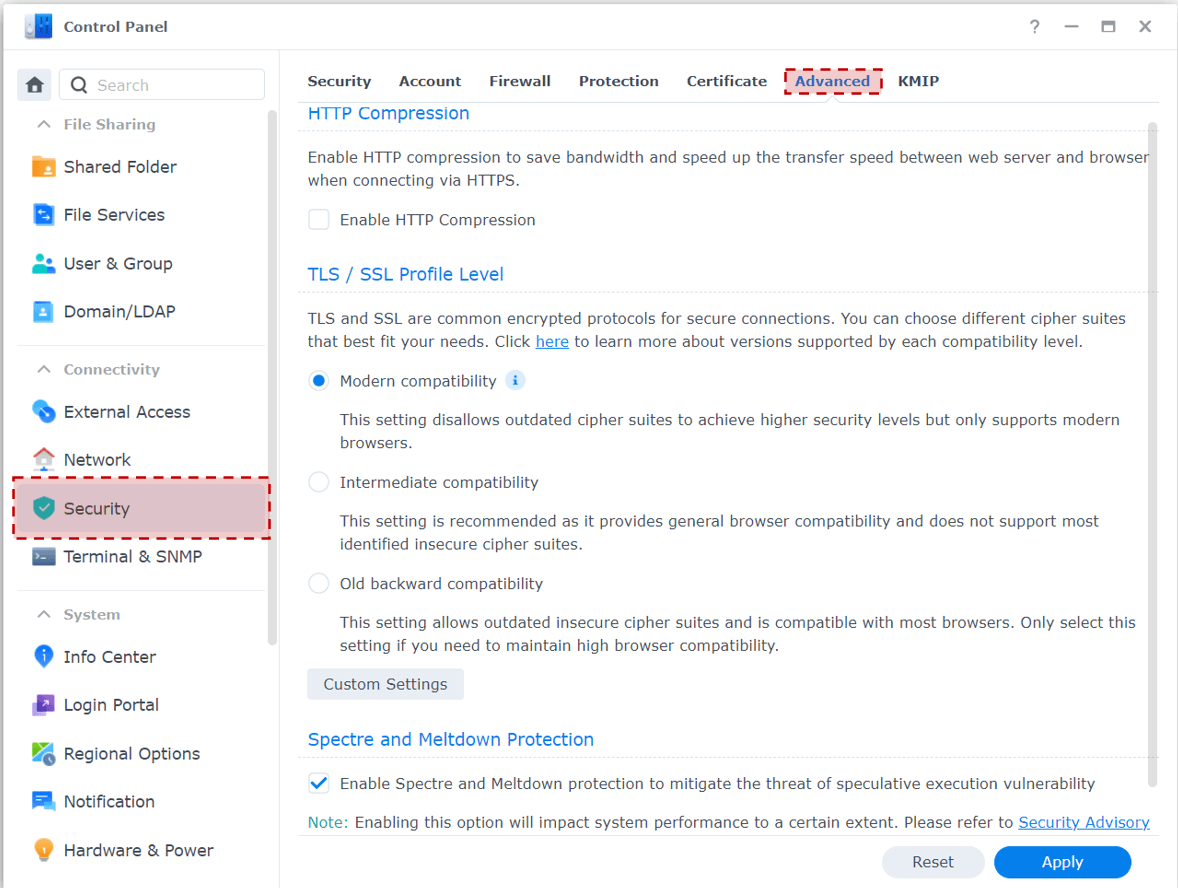

Az Advanced menüben megemlítendő a 'TLS / SSL Profile Level' beállítás. Ezzel szabályozható, hogy a NAS‑t HTTPS‑en keresztül milyen TLS verzióval lehessen elérni.

TLS verzió beállítása

Ha minden kliens támogatja a TLS 1.3‑mas protokollt, akkor érdemes a 'Modern compatibility' használata.

A 'Spectre and Meltdown Protection' beállítási lehetőség csak bizonyos processzorral szerelt NAS‑ok esetében jelenik meg. Sajnos ezek a kritikus sérülékenységek nagyon sok Intel, AMD és ARM processzort érintettek, pontosabban érintenek a mai napig világszerte. Ezt kihasználva rosszindulatú programok képesek olyan adatokhoz hozzáférni, amihez egyébként nem lenne joguk. A jelölőnégyzet engedélyezésével a sérülékenység megszüntethető, azonban ebben az esetben a rendszer teljesítménye csökkenni fog.

További biztonsági beállítások

A KMIP (Key Management Interoperability Protocol) menüben lehetőség van a köteteket titkosító kulcsokat egy külső eszközön tárolni. Ebben az esetben a titkosítást feloldó kulcsok csak egy távoli eszközön érhetőek el. Továbbá beállítható, hogy maga a NAS működjön KMIP szerverként és más eszközök által titkosított kötetek feloldó kulcsait tárolja és szükség esetén hálózaton keresztül elérhetővé tegye számukra.

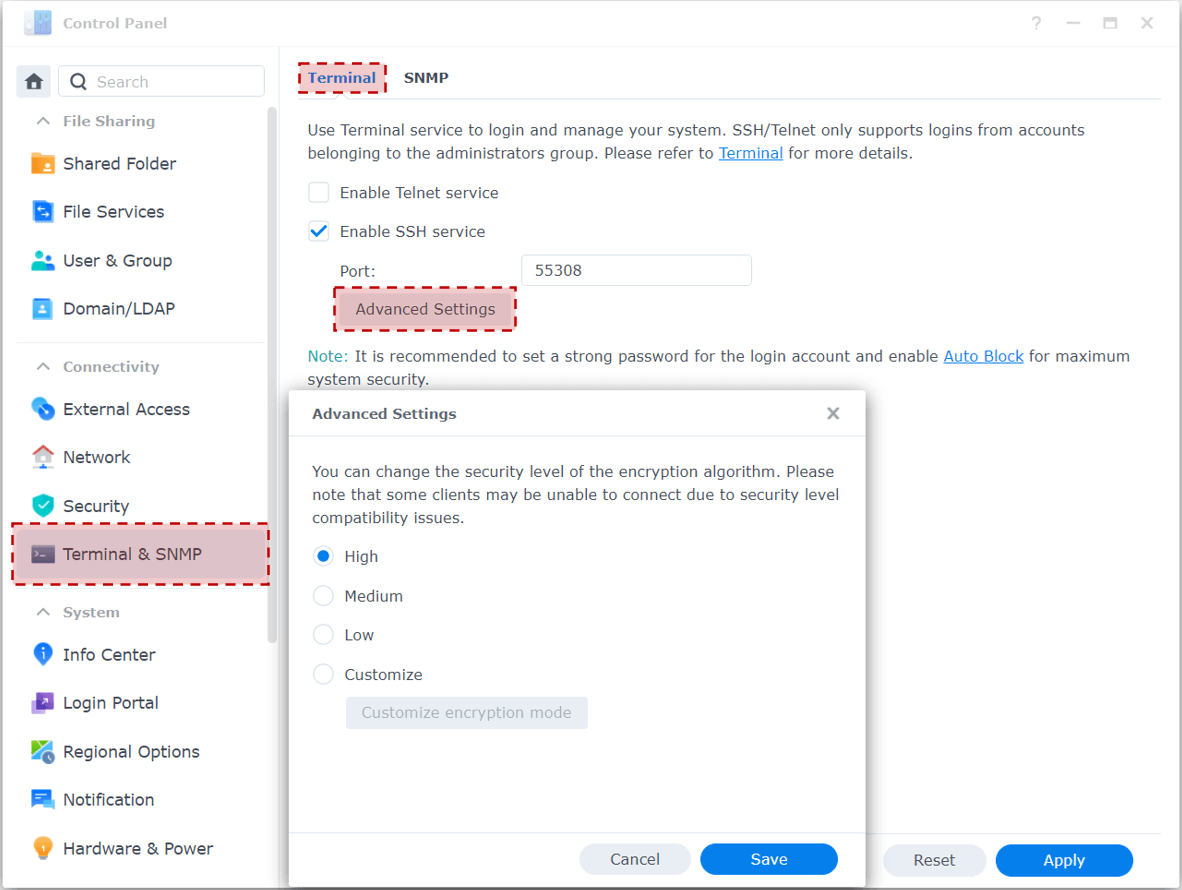

3.7. Terminal & SNMP

![]() A terminál szolgáltatás sok esetben szükséges a rendszerüzemeltetéshez. A Telnet használatával titkosítatlan kapcsolaton keresztül lehet a NAS‑hoz kapcsolódni, így ez kerülendő. Helyette amennyiben szükség van rá, akkor a (titkosított) SSH szolgáltatást érdemes engedélyezni. Az internet felől publikusan sose engedélyezd ennek az elérését, mert folyamatos brute‑force támadás alatt lesz a NAS‑od. Lehetőséged van az alapértelmezett 22‑es port helyett másikat beállítani. Illetve az 'Advanced Settings' menüpontban módosíthatod a támogatott a titkosító algoritmusokat. Értelemszerűen High‑t érdemes használni, amennyiben az általad használt kliensek is támogatják az ebbe a kategóriába sorolt algoritmusokat.

A terminál szolgáltatás sok esetben szükséges a rendszerüzemeltetéshez. A Telnet használatával titkosítatlan kapcsolaton keresztül lehet a NAS‑hoz kapcsolódni, így ez kerülendő. Helyette amennyiben szükség van rá, akkor a (titkosított) SSH szolgáltatást érdemes engedélyezni. Az internet felől publikusan sose engedélyezd ennek az elérését, mert folyamatos brute‑force támadás alatt lesz a NAS‑od. Lehetőséged van az alapértelmezett 22‑es port helyett másikat beállítani. Illetve az 'Advanced Settings' menüpontban módosíthatod a támogatott a titkosító algoritmusokat. Értelemszerűen High‑t érdemes használni, amennyiben az általad használt kliensek is támogatják az ebbe a kategóriába sorolt algoritmusokat.

Terminál szolgáltatások

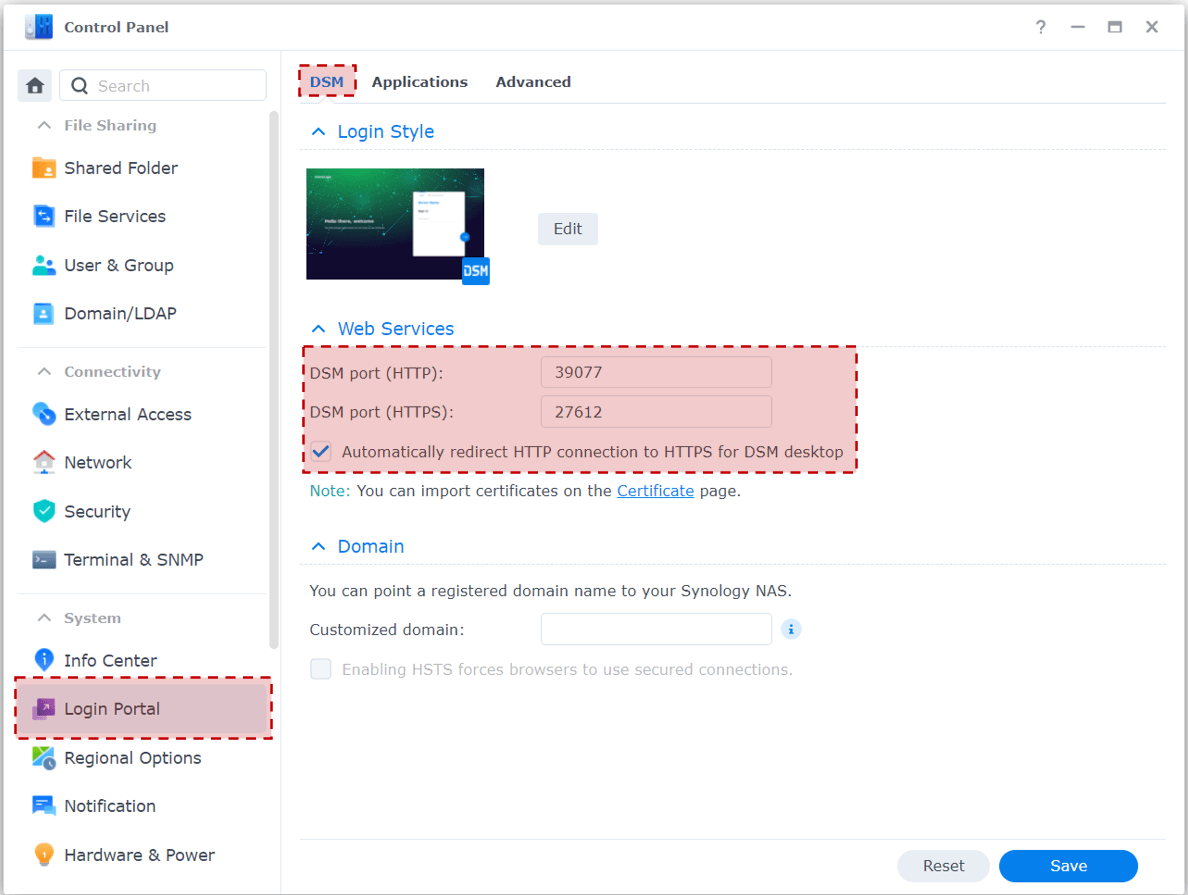

3.8. Login Portal

![]() A DMS menüben lehetőséged van az alapértelmezett HTTP/HTTPS portokat tetszőlegesen megváltoztatni, valamint ajánlott a 'Automatically redirect HTTP connection to HTTPS for DSM desktop' opciót aktiválni. Ezzel a HTTP kapcsolatok automatikusan HTTPS‑re kerülnek átirányításra.

A DMS menüben lehetőséged van az alapértelmezett HTTP/HTTPS portokat tetszőlegesen megváltoztatni, valamint ajánlott a 'Automatically redirect HTTP connection to HTTPS for DSM desktop' opciót aktiválni. Ezzel a HTTP kapcsolatok automatikusan HTTPS‑re kerülnek átirányításra.

Login portál beállítása

3.9. Regional Options

![]() A Time menüben a manuális helyett állíts be egy NTP szervert a 'Synchronize with NTP server' opciónál. Így a NAS‑od a pontos időt fogja használni, ami szükséges lehet a hibakeresésnél vagy éppen a kétfaktoros azonosítás esetén az ugrókód kiszámításához.

A Time menüben a manuális helyett állíts be egy NTP szervert a 'Synchronize with NTP server' opciónál. Így a NAS‑od a pontos időt fogja használni, ami szükséges lehet a hibakeresésnél vagy éppen a kétfaktoros azonosítás esetén az ugrókód kiszámításához.

3.10. Notification

![]() Az értesítések beállítása mindenképpen szükséges, hogy a NAS működéséről és állapotáról mihamarabb információkhoz juthass. Célszerű konfigurálni, hogy azonnal értesülj róla, ha egy köteten kevés a szabad hely, új DSM frissítés érhető el vagy éppen egy hűtőventillátor nem működik.

Az értesítések beállítása mindenképpen szükséges, hogy a NAS működéséről és állapotáról mihamarabb információkhoz juthass. Célszerű konfigurálni, hogy azonnal értesülj róla, ha egy köteten kevés a szabad hely, új DSM frissítés érhető el vagy éppen egy hűtőventillátor nem működik.

3.11. Hardware & Power

![]() Ennek a menüpontnak a kapcsán meg kell megjegyezni a szünetmentes tápegység (UPS) fontosságát. Az UPS használatával elkerülhető a NAS váratlan leállása egy pillanatnyi vagy hosszabb áramkimaradás esetén. A váratlan áramkimaradás sajnos adatvesztéssel járhat és a hardvernek sem éppen kedvező. Nyilvánvalóan az adatvesztés ellen sok adatbiztonsági funkció használható, de ezek ellenére is fontos a kockázati tényezők minimalizálása. Érdemes olyan szünetmentes tápegységet használni, ami az állapotáról információt képes adni a NAS‑nak (pl. USB porton). Ilyen esetben, ha áramszünet jelentkezik, akkor beállítható, hogy a NAS mikor és hogyan reagáljon erre, mikor állítsa le magát.

Ennek a menüpontnak a kapcsán meg kell megjegyezni a szünetmentes tápegység (UPS) fontosságát. Az UPS használatával elkerülhető a NAS váratlan leállása egy pillanatnyi vagy hosszabb áramkimaradás esetén. A váratlan áramkimaradás sajnos adatvesztéssel járhat és a hardvernek sem éppen kedvező. Nyilvánvalóan az adatvesztés ellen sok adatbiztonsági funkció használható, de ezek ellenére is fontos a kockázati tényezők minimalizálása. Érdemes olyan szünetmentes tápegységet használni, ami az állapotáról információt képes adni a NAS‑nak (pl. USB porton). Ilyen esetben, ha áramszünet jelentkezik, akkor beállítható, hogy a NAS mikor és hogyan reagáljon erre, mikor állítsa le magát.

Ha már a hardvernél vagyunk, akkor ejtsünk néhány szót a fizikai biztonságról. Mivel a cikk a Synology NAS otthoni környezetben való biztonságos használatáról szól, így olyanokról nem is írnék, hogy milyen ideális hőmérséklet és páratartalom mellett érdemes az eszközt üzemeltetni vagy éppen hogy milyen beléptetőrendszer védi a NAS‑t fizikálisan. Csupán két dolgot említenék. Az első, hogy sok Synology NAS esetében a merevlemez tálca kulccsal zárható. Célszerű bezárni, hogy véletlenül ne lehessen kinyitni a tálcát és kihúzni a háttértárat. A másik a Kensington lock használata. A fizikai eltulajdonítás ellen lehet hasznos, ha a NAS‑t valamihez hozzá tudod rögzíteni, ezzel legalább lassítva, megnehezítve az ellopását.

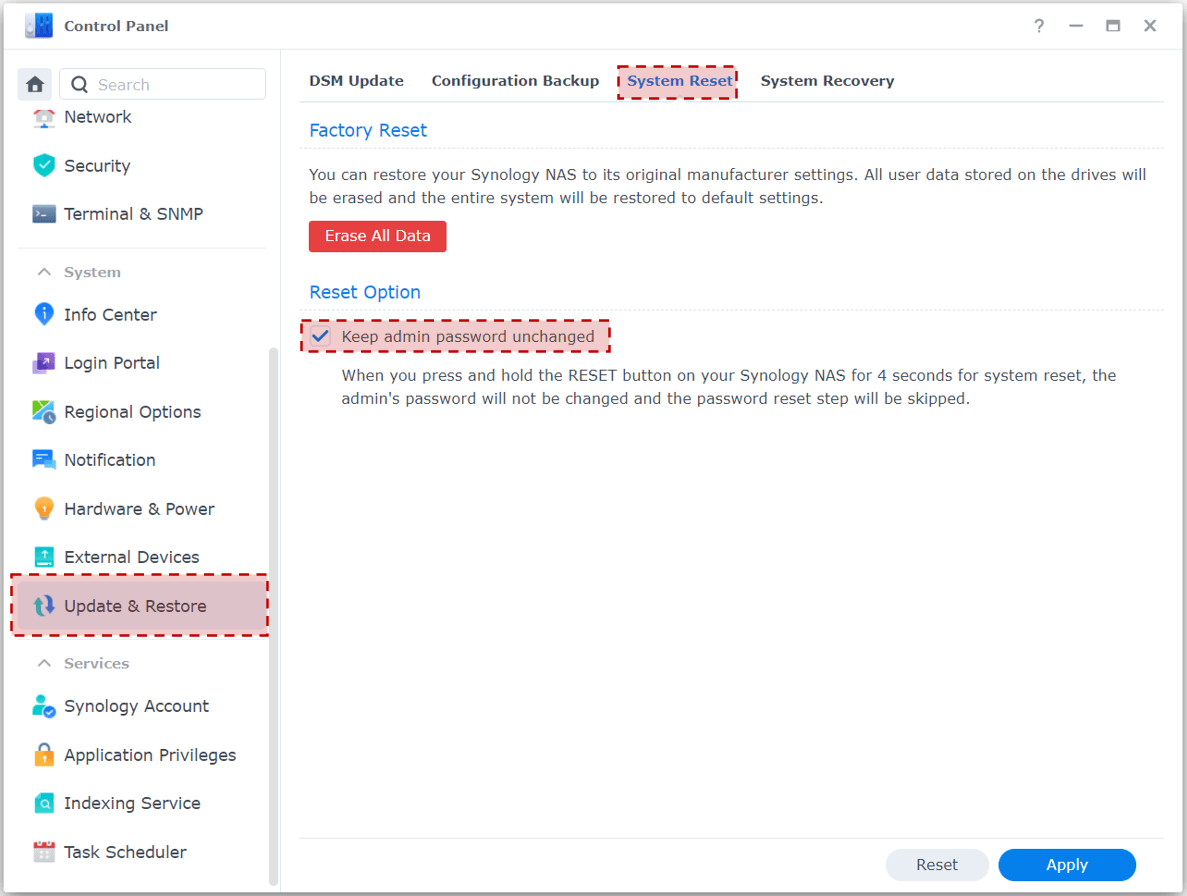

3.12. Update & Restore

![]() Már‑már IT biztonsági klisé, de a rendszerek védelmének az egyik kulcsa a frissítések telepítése.

Már‑már IT biztonsági klisé, de a rendszerek védelmének az egyik kulcsa a frissítések telepítése.

Ha nem frissítesz rendszeresen, akkor egy idő után biztonsági résektől hemzsegő eszközöd lesz, amit script kiddiek is könnyűszerrel feltörhetnek.

Több szót nem is fecsérelnék rá, a lényeg, hogy tartsd a rendszert up2date‑en.

A Configuration Backup menüben kétféleképpen tudsz a DSM rendszer beállításairól biztonsági mentést készíteni:

- Automatikusan: ehhez Synology Account szükséges, minden mentés a Synology szervereire kerül. Ha ezt használod, akkor használd a 'Self‑defined encryption' opciót egy erős jelszóval.

- Manuális: lehetőséged van az aktuális rendszerbeállítások mentésére

Egy harmadik lehetőség, ha nem akarod a biztonsági mentéseidet a Synology szerverein tárolni, de fontos számodra az automatizmus, akkor ezt ütemezett feladattal is rendszeresen elkészítheted.

Ehhez használhatod ezt a példa kódot:

#!/bin/bash

/usr/syno/bin/synoconfbkp export --filepath=/volume1/DSM_backup/DSM_config_backup_"$(date +%Y-%m-%d)".dss

find /volume1/DSM_backup/ -mtime +30 -exec rm {} \;

Ezzel a néhány sorral akár minden nap készíttethetsz egy biztonsági mentést és töröltetheted a 30 napnál régebbieket automatikusan. Azt vedd figyelembe, hogy ezek semmit nem érnek, ha a NAS‑odon vannak. Ezekre akkor lesz a legnagyobb szükséged, ha a NAS működésképtelenné válik és vissza akarod építeni a rendszeredet. A példában szereplő paranccsal készített biztonsági mentések nincsenek titkosítva, így ezeket a fájlokat lehetőleg titkosítsd és egy biztonságos helyen tárold.

A System Reset menüben a Reset Option menüpontban beállíthatod, hogy az admin fiókod jelszava ne módosuljon abban az esetben, ha valaki alaphelyzetbe állítja vissza a DSM rendszert.

NAS reset

3.13. Application Privileges

![]() Ezen a felületen szabályozható, hogy bizonyos alkalmazásokhoz melyik felhasználóknak és csoportoknak legyen hozzáférése. Lehetőség van még IP‑cím vagy alhálózat alapján is korlátozni az alkalmazás elérését. Az alkalmazásokhoz tartozó oldalon a 'Default privileges' menüpont alatt engedélyezhető/letiltható, hogy egy új felhasználónak legyen‑e alapértelmezetten jogosultsága azt használni.

Ezen a felületen szabályozható, hogy bizonyos alkalmazásokhoz melyik felhasználóknak és csoportoknak legyen hozzáférése. Lehetőség van még IP‑cím vagy alhálózat alapján is korlátozni az alkalmazás elérését. Az alkalmazásokhoz tartozó oldalon a 'Default privileges' menüpont alatt engedélyezhető/letiltható, hogy egy új felhasználónak legyen‑e alapértelmezetten jogosultsága azt használni.

A 'Permission Viewer' jó segítséget nyújthat a beállított jogosultságok áttekintéséhez.

4. Alkalmazások

Számtalan olyan alkalmazás telepíthető, amivel növelhető a rendszer biztonsága.

Általános tanács az alkalmazások kapcsán, hogy csak azokat telepítsd, amikre valóban szükséged van.

Ezek közül csak néhányat fogok kiemelni.

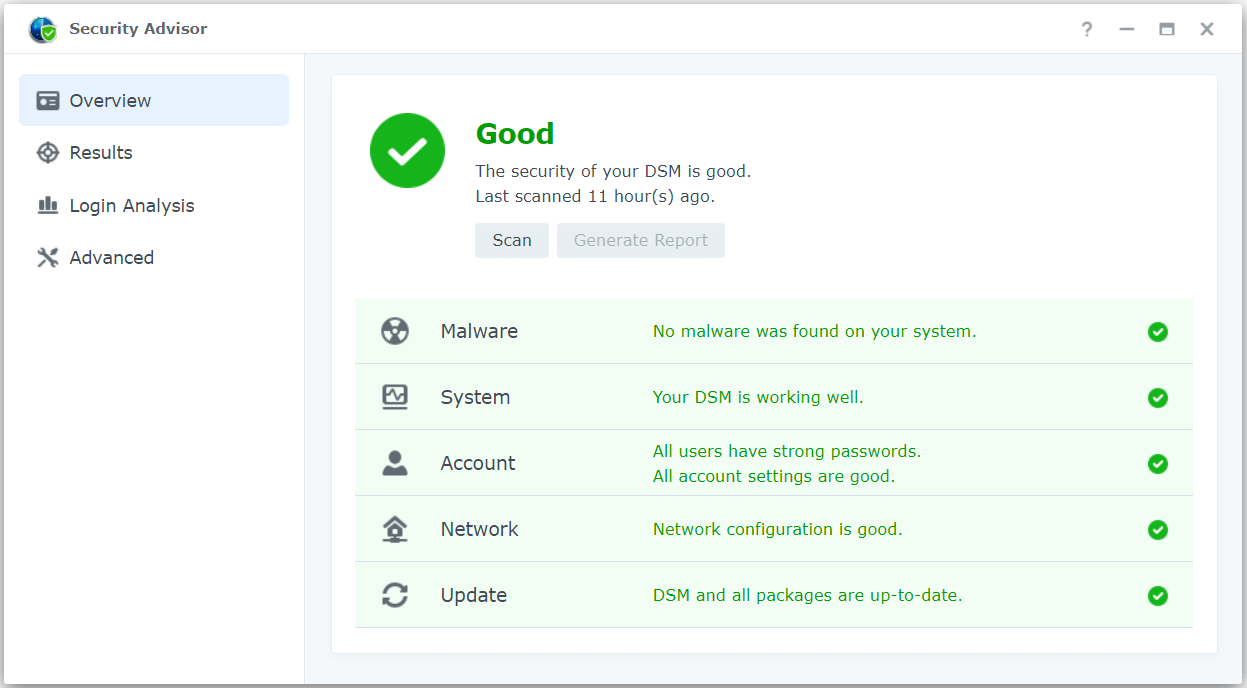

4.1. Security Advisor

![]() Biztonsági állapotfelmérést végző alkalmazás, ami malware keresést végez és segít megtalálni a gyenge konfigurációs pontokat a NAS‑on. Ha valamilyen problémát talál, azt érdemes mihamarabb javítani, amihez iránymutatást is biztosít. Az Advanced menüben kiválasztható, hogy milyen ellenőrzőlista alapján végezze a vizsgálatot. Továbbá ütemezett vizsgálat is beállítható, ami szintén hasznos lehet.

Biztonsági állapotfelmérést végző alkalmazás, ami malware keresést végez és segít megtalálni a gyenge konfigurációs pontokat a NAS‑on. Ha valamilyen problémát talál, azt érdemes mihamarabb javítani, amihez iránymutatást is biztosít. Az Advanced menüben kiválasztható, hogy milyen ellenőrzőlista alapján végezze a vizsgálatot. Továbbá ütemezett vizsgálat is beállítható, ami szintén hasznos lehet.

Security Advisor

4.2. Snapshot Replication

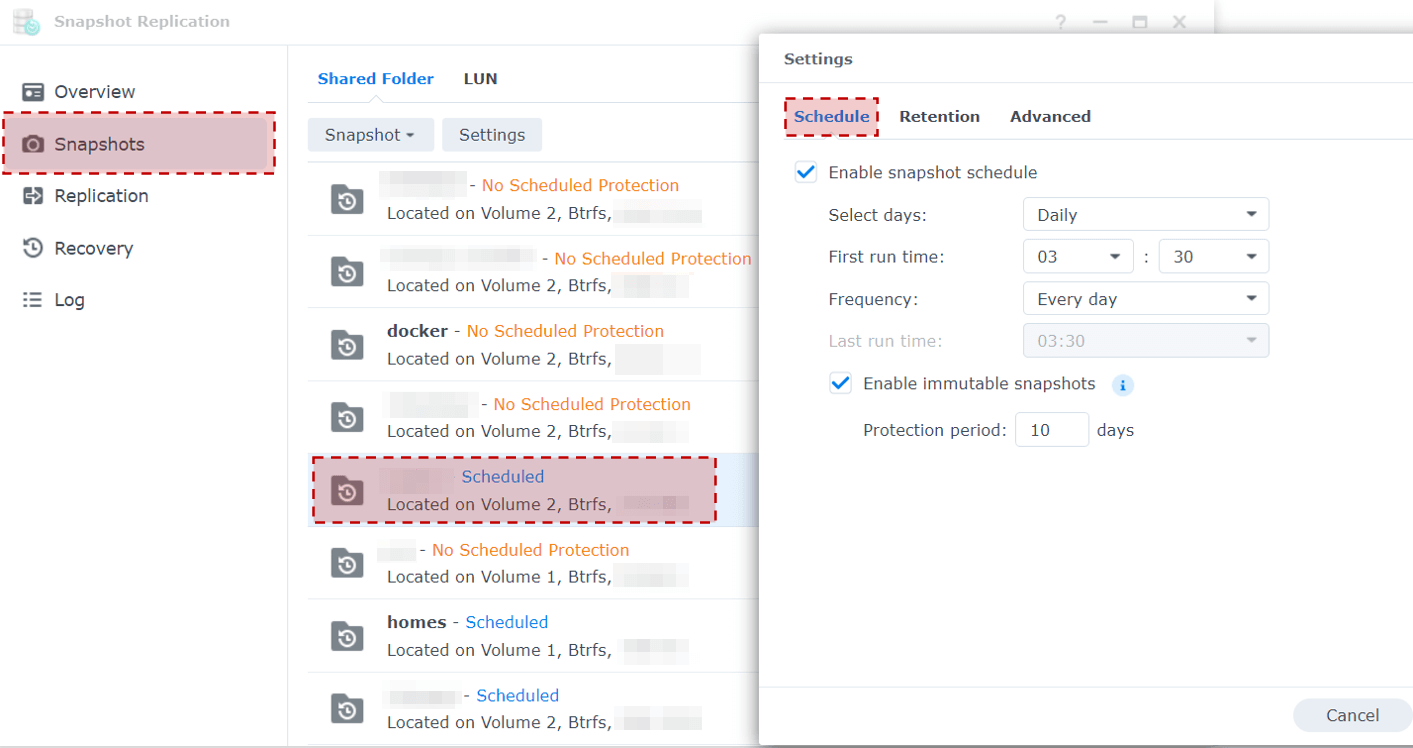

![]() Ennek a programnak a segítségével snapshot‑ok készíthetőek megosztott mappákról, amivel jelentősen növelhető az adatbiztonság. Kulcsfontosságú szerepet játszhat egy olyan biztonsági incidens elhárításakor, amikor véletlenül kerülnek törlésre fájlok vagy egy ransomware támadás miatt titkosításra kerülnének az adatok.

Ennek a programnak a segítségével snapshot‑ok készíthetőek megosztott mappákról, amivel jelentősen növelhető az adatbiztonság. Kulcsfontosságú szerepet játszhat egy olyan biztonsági incidens elhárításakor, amikor véletlenül kerülnek törlésre fájlok vagy egy ransomware támadás miatt titkosításra kerülnének az adatok.

A Snapshot menüben kiválaszthatod a megosztott mappát, amit védeni szeretnél, majd a Settings menüpont alatt konfigurálhatod a pillanatképek ütemezését. A fontos mappák esetében érdemes beállítani az 'Enable immutable snapshots' lehetőséget. Ezzel a WORM‑alapú (Write Once, Read Many) technológiát alkalmazhatsz rá. Ha ezt beállítod például 10‑re, akkor a DSM rendszer nem fogja engedni azon snapshot‑ok törlését, amik az elmúlt 10 napban készültek róla. Ezzel garantálható, hogy egy rosszindulatú támadás esetén az ilyen módon védett snapshot‑ok biztonságban lesznek. Érdemes figyelembe venni, hogy a védelem alatt álló snapshot‑okat használó megosztott mappa nem törölhető vagy mozgatható át másik kötetre.

A Retention menüpontban részletesen konfigurálható a snapshot‑ok megőrzési ideje.

Snapshot Replication

4.3. Antivirus Essential és Antivirus by McAfee

![]() A csomagkezelőben elérhető alkalmazások. Az Antivirus Essential egy ingyenes vírusirtó, ami a ClamAV motorját használja. A jelenleg piacon elérhető víruskeresők között sajnos finoman szólva sem a leghatékonyabb. A McAfee ezzel szemben fizetős, de funkcionalitásra nagyon hasonló. Egyik sem támogat valós idejű víruskeresést, csak ütemezetten lehet beállítani, hogy átvizsgálják a rendszert. Ezek alapján sajnos csodára nem lehet számítani egyik alkalmazástól sem, de ha használod valamelyiket, azzal nem lesz a rendszered kevésbé biztonságos.

A csomagkezelőben elérhető alkalmazások. Az Antivirus Essential egy ingyenes vírusirtó, ami a ClamAV motorját használja. A jelenleg piacon elérhető víruskeresők között sajnos finoman szólva sem a leghatékonyabb. A McAfee ezzel szemben fizetős, de funkcionalitásra nagyon hasonló. Egyik sem támogat valós idejű víruskeresést, csak ütemezetten lehet beállítani, hogy átvizsgálják a rendszert. Ezek alapján sajnos csodára nem lehet számítani egyik alkalmazástól sem, de ha használod valamelyiket, azzal nem lesz a rendszered kevésbé biztonságos.

4.4. Hyper Backup

![]() Ez a program kényelmes lehetőséget biztosít arra, hogy a NAS‑on tárolt fájlokról és programokról, vagy akár a teljes rendszeredről biztonsági mentést készíts. Ezzel az eszközzel sokféleképpen tudsz biztonsági mentést készíteni, például egy másik NAS‑ra, külső USB‑s eszközre, távoli szerverre, de számos cloud szolgáltatót is támogat (Google, Microsoft, Dropbox stb.). Ha a mentési folyamat támogatja, akkor állíts be rendszeres integritás‑ellenőrzést az adatbiztonság érdekében. Az adatátvitelt érdemes mindig titkosított csatornán végrehajtani, sőt a biztonsági mentést alapértelmezetten már a NAS‑on titkosítani az elküldése előtt.

Ez a program kényelmes lehetőséget biztosít arra, hogy a NAS‑on tárolt fájlokról és programokról, vagy akár a teljes rendszeredről biztonsági mentést készíts. Ezzel az eszközzel sokféleképpen tudsz biztonsági mentést készíteni, például egy másik NAS‑ra, külső USB‑s eszközre, távoli szerverre, de számos cloud szolgáltatót is támogat (Google, Microsoft, Dropbox stb.). Ha a mentési folyamat támogatja, akkor állíts be rendszeres integritás‑ellenőrzést az adatbiztonság érdekében. Az adatátvitelt érdemes mindig titkosított csatornán végrehajtani, sőt a biztonsági mentést alapértelmezetten már a NAS‑on titkosítani az elküldése előtt.

Szem előtt kell tartani, hogy amennyiben egy rosszindulatú támadó bejut a NAS‑ra, akkor előfordulhat, hogy nem csak lokálisan tehet kárt, hanem akár a biztonsági mentésekben is.

Ezért célszerű olyan backup megoldást használni, ami korlátozottan fér hozzá a NAS‑on tárolt adatokhoz, hogy biztonsági mentést tudjon róla készíteni.

Így ha a NAS‑t feltörnék, akkor az nem lehet egy ugrópont a biztonsági mentéseidet tároló szerverhez. A még magasabb védelem érdekében akár a távoli biztonsági mentésről is készíttethetsz egy harmadik eszközzel/megoldással biztonsági mentést. Bizonyos időközönként győződj meg róla, hogy szükség esetén a backup‑ból vissza tudnál‑e állítani fájlokat. Ha a backup folyamat hibásan működik, akkor az csak hamis biztonságérzetet ad, de sajnos semmi haszna az egésznek.

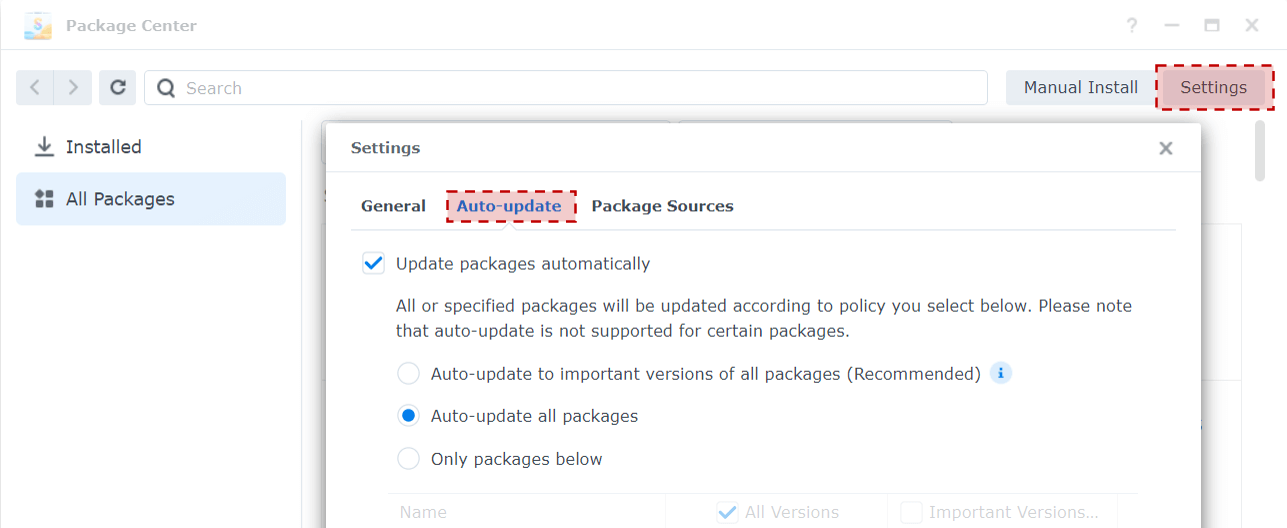

4.5. Package Center

![]() A csomagkezelő központban tudsz kényelmesen, néhány kattintással számtalan programot telepíttetni. Lehetőleg csak innen telepíts programokat, külső nem megbízható forrásból sose. Nem csak a DSM rendszert fontos naprakészen tartani, hogy védve legyen a sérülékenységek ellen, de a rajta futó programokat is. Ezt a Settings menüben az Auto‑update menüpontban tudod konfigurálni.

A csomagkezelő központban tudsz kényelmesen, néhány kattintással számtalan programot telepíttetni. Lehetőleg csak innen telepíts programokat, külső nem megbízható forrásból sose. Nem csak a DSM rendszert fontos naprakészen tartani, hogy védve legyen a sérülékenységek ellen, de a rajta futó programokat is. Ezt a Settings menüben az Auto‑update menüpontban tudod konfigurálni.

Automatikus package frissítés

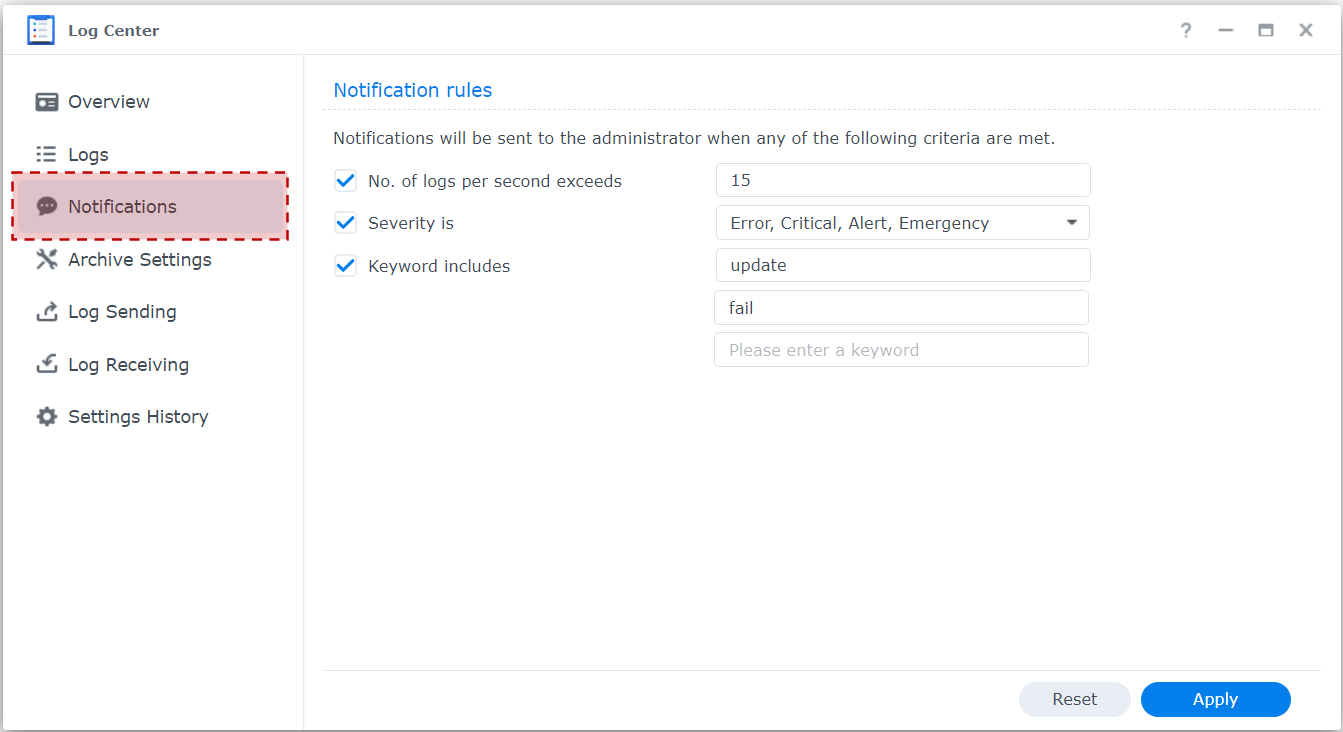

4.6. Log Center

![]() A naplóközpont ahol a rendszer működéséről sok‑sok hasznos információt találhatsz. Ha értesülni szeretnél a hibás bejelentkezési kísérletekről és a rendszert érintő csomagfrissítésekről, akkor célszerű a Notification menüben beállítani a alábbi kulcsszavakat: "update", "fail". Így akár például egyetlen egy hibás SSH‑n történő bejelentkezésről is azonnal riasztást kaphatsz.

A naplóközpont ahol a rendszer működéséről sok‑sok hasznos információt találhatsz. Ha értesülni szeretnél a hibás bejelentkezési kísérletekről és a rendszert érintő csomagfrissítésekről, akkor célszerű a Notification menüben beállítani a alábbi kulcsszavakat: "update", "fail". Így akár például egyetlen egy hibás SSH‑n történő bejelentkezésről is azonnal riasztást kaphatsz.

Log Center

5. Konklúzió

Hiába sikerült hosszúra a Synology NAS biztonságát bemutató cikk, még így is rengeteg témakört egyáltalán nem, vagy csak épphogy, felületesen tudtam említeni.

A security hardening elengedhetetlen, hogy növelni lehessen a rendszerek biztonságát.

Egy biztonságos rendszer kialakítása és üzemeltetése egy hosszú és soha véget nem érő folyamat. Meg kell találni az aranyközéputat a túlzott paranoid védelem és az IT security best practice‑eket abszolút mellőző rendszertervezés között.

Ha minden biztonsági funkciót nem is használsz, legalább a következő 10 biztonsági tippet fogadd meg, hogy biztonságosabb legyen a Synology NAS‑od:

- Használj erős jelszavakat

- Aktiváld a kétlépcsős hitelesítést

- Használj RAID‑et

- Titkosítsd a háttértárakat

- Csak titkosított hálózati kapcsolatot használj

- Kapcsold be az Account Protection‑t és az Auto Block‑ot

- Tartsd naprakészen a DSM verziót

- Készíts az adataidról rendszeres biztonsági mentést

- Átgondoltan alakítsd ki a felhasználói fiókokat

- Használd a Security Advisor alkalmazást